...

Den föreslagna modellen utgår ifrån att de olika komponenter som deltar i en samverkan med utbyte av skyddsvärd information, bidrar med olika förmågor vid hantering av metadata, identiteter och behörighetsgrundande information. En grundsten i modellen är tillitsmärken som signalerar tillit och tilldelas komponenterna efter att specifika krav kopplade till tillitsmärket är uppfyllda. Vilka tillitsmärken som en komponent behöver beror på vilka förmågor som den realiserar.

Bild 1 - logisk modell som beskriver relationer mellan tillitsmärken, krav, IAM-förmågor och tekniska komponenter

IAM-förmågor och tekniska komponenter

En IAM-förmåga innefattar här både en tekniska förmåga inom identitets- och behörighetsområdet och de verksamhetsprocesser som behövs för att upprätta och underhålla förmågan. IAM-förmågor realiseras av specifika tekniska komponenter och fungerar som byggstenar för tillit vid samverkan som kräver säker hantering av identiteter och åtkomstbeslut.

...

Intygsutfärdade => Intygsutfärdande i bildenStatus title TODO

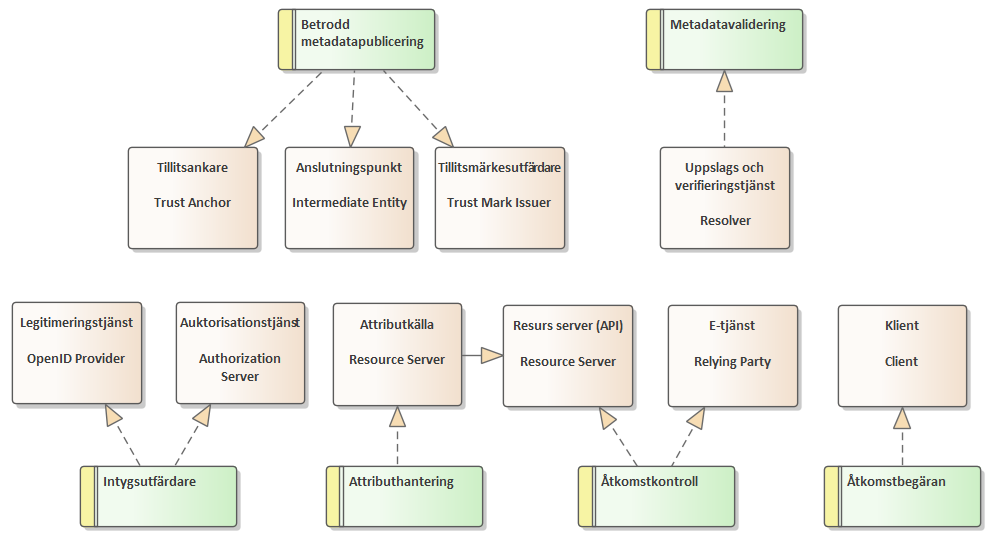

Bild 2 - logisk modell som beskriver vilka IAM-förmågor som realiseras av vilka tekniska komponenter i en IAM-infrastruktur

| Komponent | Beskrivning | IAM-förmåga | Beskrivning | ||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

| Tillitsankare |

| Betrodd metadatapublicering | Betrodd metadata är information om parter som är kontrollerad och publicerad av en betrodd aktör i federationen. | ||||||||

| Anslutningspunkt |

| ||||||||||

| Tillitsmärkesutfärdare |

| ||||||||||

| Uppslag och verifieringstjänst |

| Metadatavalidering |

| ||||||||

| Legitimeringstjänst |

| Intygsutfärdande | Digitalt signerade påståenden om en användare, såsom vilken nivå av autentisering som skett, vilka behörighetsgrundande attribut som gäller, eller vilka rättigheter användaren tilldelats. | ||||||||

| Auktorisationstjänst |

| ||||||||||

| Attributkälla |

| Attributhantering |

| ||||||||

| Åtkomstkontroll |

| ||||||||||

| Resurs Server (API) |

| ||||||||||

| E-tjänst |

| ||||||||||

| Klient |

| Åtkomstbegäran | Här, en begäran om identitet- eller åtkomstintyg, innehållande avsett syfte med intyget, samt underlag för begärans behandling och för intygets utformning. |

Tillitsmärken, tillitsnivåer och tillitskrav (Anders förslag att ersätta efterföljande kapitel)

Att en komponent tilldelas ett tillitsmärke innebär att komponenten (och den organisation och verksamhet som ansvarar för komponenten) uppfyller de krav som krävs för att på ett tillitsfullt sätt kunna utföra eller erbjuda IAM-förmågor. För viss samverkan via digitala tjänster kan det finnas informationssäkerhetskrav som föranleder mer omfattande tillitskrav och detta tänker vi oss ska representeras av nivåindelad tillitsmärkning.

Underlag för exakt utformning av tillitsmärken, tillitsnivåer och tillitskrav presenteras nedan.

Tillitsmärken

För att markera en komponents förmåga att på ett tillitsfullt sätt realisera en IAM-förmåga ska kunna uttryckas föreslår vi att en tillitsmärkning per IAM-förmåga används.

- Ena Tillitsmärke Metadatapublicering

- Ena Tillitsmärke Metadatavalidering

- Ena Tillitsmärke Intygsutfärdande

- Ena Tillitsmärke Attributhantering

- Ena Tillitsmärke Åtkomstkontroll

- Ena Tillitsmärke Åtkomstbegäran

Tillitsnivåer

Vi föreslår att behov av en viss tillitsnivå grundar sig i skyddsklassningen av den information eller funktion som en digital tjänst behandlar. För detta utgår vi ifrån MSB:s stöd för informationsklassning (Ref: Klassningsmodell, MSB). Identitet och behörighet inom Ena är inte en del av den ursprungliga klassningen utan snarare en säkerhetsåtgärd, med det är rimligt att anta att en given klassning har likvärdiga nivåer på åtgärder och att identitet och behörighet skulle kunna skapa mer generella paketeringar och utgöra en bra grund. Det vill säga att utifrån en klassning av en verksamhets information faller säkerhetsåtgärder ut.

Vidare är det huvudsakligen områdena konfidentialitet (behörighet att ta del) och riktighet (inte kunna förändras av obehöriga) som identitet och behörighet aktivt medverkar till att lösa delar av, även om tillgängligheten är viktig så är det snarare ett krav som verksamhetssystemet eller andra nyttjare ställer på tillämpningen av identitet och behörighet och inte en aktiv del av lösningen i den bemärkelsen. Likheterna mellan konfidentialitet och riktighet avseende identitet och behörighet är att på en stigande skala ökar behovet av att säkerställa vem eller vad det är som har åtkomst till, eller förändrar informationen.

Detta kan synliggöras genom ställa upp värdena i en matris med konfidentialitet och riktighet på axlarna, där det högsta värdet styr utfallet.

K/R | 1 | 2 | 3 | 4 |

|---|---|---|---|---|

| 4 | 4 | 4 | 4 | 4 |

| 3 | 3 | 3 | 3 | 4 |

| 2 | 2 | 2 | 3 | 4 |

| 1 | 1 | 2 | 3 | 4 |

Det vill säga att när antingen konfidentialiteten eller riktigheten överstiger ett visst värde så faller likvärdiga krav och säkerhetsåtgärder ut kopplat till identitet och behörighet.

Vi föreslår att Ena baserar sina tillitsnivåer på stödet "Klassningsmatris A - Fyra nivåer". Modellen Klassa som används av kommuner använder har en tregradig skala men där ser vi det som att nivå 4 som beskriver säkerhetskyddsklassificerad information har utelämnats.

Level of Trust | När ska man kräva det och vad innebär det? |

|---|---|

| LoT-1 | Ett riktmärke är att konsekvenser ligger på försumbar skada avseende konfidentialitet eller riktighet. |

| LoT-2 | Ett riktmärke är att konsekvenser ligger på måttlig skada avseende konfidentialitet eller riktighet. |

LoT-3 | Ett riktmärke är att konsekvenser ligger på betydande skada avseende konfidentialitet eller riktighet. |

| LoT-4 | Ett riktmärke är att konsekvenser ligger på allvarlig skada avseende konfidentialitet eller riktighet. ANTAGANDE: Krav på att flerfaktorsautentisering formellt enligt Svensk e-legitimation (eller andra av X godkända ramverk, ex statlig e-leg?) på minst LoA-X används. Att användning avser samtliga funktionsobjekt där det är relevant och inte endast kopplat till slutanvändaren. För systemanvändare .... |

Det finns två olika modeller för hur man kan kombinera tillitsmärken och tillitsnivåer. Antingen har man fristående tillitsmärken för tillitsnivån man som komponent erbjuder, eller så har man nivåspecifika tillitsmärken för varje IAM-förmåga. Då vi strävar efter en så enkel modell som möjligt att hantera och administrera för parterna förordar vi i dagsläget fristående tillitsmärken för tillitsnivåer, men vår rekommendation kan förändras längre fram.

- Ena tillitsmärke LoT-1

- Ena tillitsmärke LoT-2

- Ena tillitsmärke LoT-3

- Ena tillitsmärke LoT-4

En tillämpning som kräver en viss tillitsnivå kan kräva att alla komponenter som ingår i tillitskedjan erbjuder IAM-förmågor på minst den tillitsnivån.

| Notera att LoT-nivå inte nödvändigtvis kan mappas mot Svensk e-legitimations LoA-nivåer! |

|---|

Tillitsskapande krav

@TODO

Efterlevnadskontroll vid tilldelning av tillitsmärken

@TODO

--- Anders förslag är att allt nedan tas bort---

Tillitsmärken och tillitsnivåer

För att nivåer av tillit ska kunna återanvändas är det viktigt att det finns en neutral och återanvändbar grund. Ansatsen är att den tillitsstruktur som etableras kan ses som säkerhetsåtgärder, vilket krav på, normalt faller ut vid en klassning av informationstillgången. Vidare även att oavsett typ av information (ex personuppgifter, hälsa, ekonomi etc) så är utfallen jämförbara. Vidare antagande är även att vid en visst klassningsresultat faller likvärdiga åtgärder ut.

Informationssäkerhet och klassning av information

Informationssäkerhet handlar om att förhindra att information läcker ut, förvanskas och förstörs. Det handlar också om att rätt information ska finnas tillgänglig för rätt personer, i rätt tid. Det är normalt sätt informationsägaren som värderar eller klassar sin information och informationsbehandlande resurser utifrån olika skyddsvärden och därmed även identifierar säkerhetskrav. Myndigheten för samhällsskydd och beredskap (MSB) har bland annat ett metodstöd för att klassificera informationstillgångar som exempelvis på en fyrgradig skala klassificerar utifrån konfidentialitet, riktighet och tillgänglighet och för fortsatt resonemang kommer detta metodstöd att ligga till grund.

...

Identitet

Inom området identitet finns det redan etablerad standard som Myndigheten för digital förvaltning (Digg) tillhandahåller, Svensk e-legitimation. Nedan följer ett citat från digg.se:

...

Utöver e-legitimation som identifierar individer behövs det även stöd för att identifiera system eller tjänster hos en organisation när det inte är individen som har åtkomst, eller när kännedom om individen inte är relevant.

Behörighet

För att en informationsägaren ska kunna ta beslut om åtkomst till informationen krävs normalt som grund identiteten (vem) på den eller det som begär åtkomst och i förekommande fall att autentisering på en viss nivå har skett. Utöver identitet kan andra egenskaper behöva förmedlas. det kan då vara egenskaper som hör till utbildning, anställning eller situation. För system eller tjänster får man tänka om begreppen, då anställning snarare motsvarar driftsatt eller installerad, men att man i grunden har en relation till organisationen och representerar den i vissa avseenden.

Ett tillitsmärke för behörighet ska användas för att uppvisa graden av tillit eller korrekthet av den information som förmedlas, där underlag från autentisering i form av identitet även kan förmedlas. Exempelvis skulle man kunna likställa genomförd autentiseringen och dess identitet som en "attributkälla" motsvarande andra attribut eller egenskaper som kläs på.

Förslag på nivåer av tillit

Vad innebär det att en komponent är innehavare av ett tillitsmärke på en viss tillitsnivå?

...

ANTAGANDE: Att befintliga implementationer på ett generellt plan inom hälsa- vård och omsorg i dag ligger på en motsvarande LoT-3 och bör hamna där inom Ena. Med utrymme att i specifika fall, eller specifika tillämpningar där åtkomsten är bred kan kvalificera sig till LoT-4, vidare även kopplingar till eIDAS/HIGH etc.

Tillitsmärken

Tillitsskapande krav

Efterlevnadskontroll vid tilldelning av tillitsmärken

Exempel på tillämpning av tillitsstrukturen

...