| Länk | HTA | NTA | DTA | IIMAR |

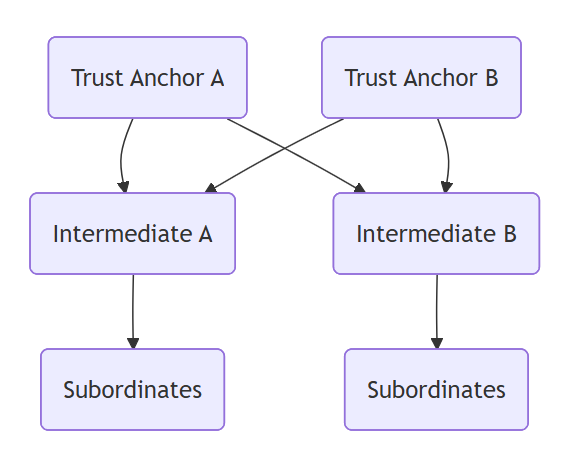

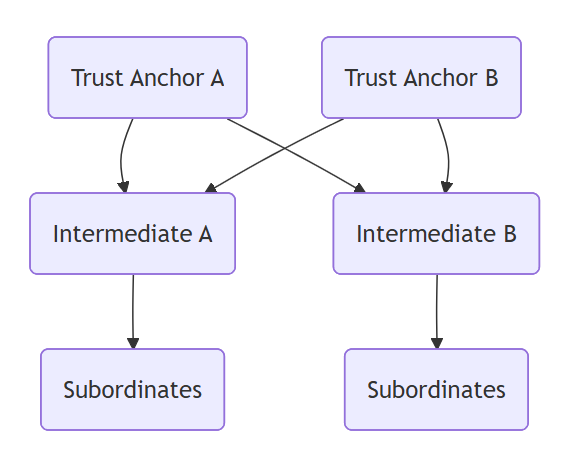

| Skiss |  1: Hierarchical Trust Anchors (HTA) 1: Hierarchical Trust Anchors (HTA)

|  2: Nested Trust Anchors (NTA) 2: Nested Trust Anchors (NTA)

|  3: Disconnected Trust Anchors with External Key Distribution (DTA) 3: Disconnected Trust Anchors with External Key Distribution (DTA)

|  4: Interlinked Intermediates with Multi-Anchor Resolution (IIMAR) 4: Interlinked Intermediates with Multi-Anchor Resolution (IIMAR)

|

| Kort beskrivning | Centraliserad modell med en nationell Trust Anchor som rot. All policy styrs uppifrån och ned via Intermediates. Enkel och enhetlig validering men begränsad flexibilitet. | Varje federation har en egen Trust Anchor som pekar på den nationella Trust Anchorn. Balans mellan lokal autonomi och nationell styrning, med möjlighet till både lokal och central validering. | Decentraliserad modell där varje federation driver en oberoende Trust Anchor. En Trusted Bridging Entity (TBE) distribuerar nycklar utanför OIDF-specen. Ger hög autonomi men kräver separat governance och samordning. | Flera oberoende Trust Anchors kan dela Intermediates, vilket möjliggör interoperabilitet utan nyckeldistribution mellan Trust Anchors. Mycket flexibel men med ökad komplexitet och risk för fragmenterad policy. |

Inom Ena | Beskrivning: En nationell Tillitsankartjänst som är rot. Befintliga federationer är Anslutningstjänster.

Pros: Centraliserad styrning → enhetlig policy och tydlig ansvarsfördelning. Tillitskedjor blir enkla, deterministiska och alltid förankrade i samma Tillitsankartjänst → enkel validering. Kompatibel med standard OpenID Federation.

Cons: All onboarding och tillitsmärkeshantering måste gå via den nationella Tillitsankartjänsten → ökad administration. Begränsad flexibilitet för federationer att göra egna anpassningar. Risk för flaskhalsar och tung styrning

| Beskrivning: Varje federation har en egen Tillitsankartjänst, men dessa pekar uppåt mot en nationell Tillitsankartjänst.

Pros: Varje federation har egen kontroll över sin Tillitsankartjänst och sina nycklar. Möjliggör anpassning till lokala/regionala krav samtidigt som nationella regler följs. Stödjer integration av självständiga federationer. Cross-federation validering blir enklare (alla slutar i samma nationella TA).

Cons: Validerare VId validering måste kunna hantera flera nivåer i tillitskedjan. Risk för olika valideringsresultat beroende på om man startar i lokal eller nationell Tillitsankartjänst. Kräver tydlig samordning så att policys inte krockar mellan nivåer

| Beskrivning: Varje federation har en helt fristående Tillitsankartjänst. Nycklar publiceras via en extern Trusted Bridging Entity (TBE). Ingen hierarki.

Pros: Full autonomi för varje federation. Möjlighet till selektiv interoperabilitet utan gemensam rot. Flexibel, olika federationer kan utvecklas självständigt.

Cons: TBE ligger utanför OpenID Federation-specifikationen → kräver separat styrning och standardisering. Risk för fragmentering om inte stark governance upprättas. Ingen automatisk tillitskedja → validerare måste hantera flera nyckeluppsättningar parallellt. Större administrativ börda vid onboarding och nyckelhantering

| Beskrivning: Flera oberoende Tillitsankartjänster länkas ihop genom gemensamma Anslutningstjänster (shared Intermediates).

Pros: Möjliggör interoperabilitet utan att Tillitsankartjänster behöver underordna sig varandra. Flexibel anslutning – samma Anslutningstjänst kan knytas till flera Tillitsankartjänster. Stödjer gradvis integration mellan federationer. Entiteter kan delta i flera federationer via samma Anslutningstjänst.

Cons: Komplexitet ökar när fler Tillitsankartjänster ansluts. Intermediates måste hantera flera överordnade. Tillitsmärkeshantering blir splittrad – olika utfall beroende på vilken Tillitsankartjänst man validerar mot. Risk för policyfragmentering mellan kedjor - Entiteter och Uppslags-/verifieringstjänster måste kunna hantera flera

parallella - tillitskedjor, vilket ökar krav på implementation och kan ge olika valideringsresultat beroende på vald kedja

|

OIDF Policyhantering | All policy definieras i den nationella Tillitsankartjänsten och slår igenom top-down. Policys blir enhetliga och entydiga, vilket gör validering enkelt och konsekvent. Begränsad möjlighet för underordnade federationer (Anslutningstjänster) att lägga till egna krav – det riskerar att krocka med den centrala styrningen

| Policy kan definieras både i den nationella Tillitsankartjänsten och i lokala federationers Tillitsankartjänster. Om validering görs mot en lokal TA → lokala regler gäller. Om validering görs via den nationella TA → både nationella och lokala regler slår igenom. Risk för inkonsekvent policytillämpning beroende på vilken väg en verifiering går.

| Ingen gemensam policykedja i federationens metadata. Varje Tillitsankartjänst definierar sin egen policy helt självständigt. För att möjliggöra interoperabilitet måste TBE (Trusted Bridging Entity) eller motsvarande governance-funktion definiera gemensamma minimikrav för att få vara med. All faktisk policytillämpning blir lokalt scope:ad till respektive TA.

| Varje Tillitsankartjänst behåller sin egen policy och publicerar den separat. Anslutningstjänster som är delade måste hantera och förena policyer från flera olika Tillitsankartjänster. Vid validering måste en kedja väljas → policyn som tillämpas beror på vilken Tillitsankartjänst som är slutpunkt. Risk för divergens: samma Intermediate kan ge olika valideringsresultat beroende på vilken kedja som följs.

|

Ena Governance | - Behövs främst för att underlätta tillämpning och förståelse av den centrala policyn – t.ex. stödmaterial, vägledningar och gemensamma processer för anslutning.

- Ena:s roll blir alltså att stötta införande och praktisk användning, snarare än att kompensera för tekniska brister i styrningen

| - Ena behöver ge vägledning, profileringar och exempel på hur lokala federationer ska komplettera den nationella policyn.

- Även processer för konflikthantering behövs, eftersom OIDF-policy mekanismer inte räcker för att undvika interoperabilitet mellan NTA och LTA

| - Ena måste etablera governance, gemensamma minimikrav, och koordinering av nyckelpublicering och policy.

- Här blir mjuk styrning den enda möjligheten att skapa interoperabilitet.

| - Ena måste stötta genom att samordna hur Intermediates ska publicera metadata och tillitsmärken på ett enhetligt sätt över flera TA:er.

- Även vägledning för hur validering ska göras när flera Tillitsankartjänster är möjliga för validering av tillit.

|

Konsekvenser för Ledningaktör | - Säkerställa att aktörer förstår och kan tillämpa policyn i praktiken, genom vägledningar, stöd i onboarding och gemensamma processer.

| - Ge ramar för hur lokala federationers policy ska komplettera den nationella. Ta fram profileringar, processer och konflikthantering som jämkar nivåerna.

| | - Samordna hur Intermediates ska hantera och publicera policy från flera Tillitsankartjänster.

- Säkerställa gemensam hantering av tillitsmärken och ge riktlinjer för multipla valideringskedjor.

|

Konsekvenser för Federationsoperatör | | - Översätta nationell policy till lokal policy,

- stödja medlemmar i att följa nationell och lokal policy, och rapportera konflikter uppåt till Ledningsaktören.

| | - Delta och Koordinera mellan olika Federationsoperatörer för att säkerställa konsekvent publicering av nationella Tillitsoperatörer

- Ge vägledning om valideringsskillnader och stödja Anslutningoperatörer i att hantera motstridiga krav.

|

Konsekvenser för Anslutningsoperatör |

|

|

|

|

Konsekvenser för federationsmedlemmar |

|

|

|

|