...

Enkelhet och kostnadseffektivitet

Infrastrukturens komplexitet ska hanteras centralt så att det blir enkelt för federationsmedlemmar att ansluta.

Det innebär:stöd för smidig registrering av nycklar,

distribuerad anslutning och

möjlighet till delegerad självadministration.

Samordning av tillitsskapande krav

Konsoliderade säkerhetskrav och gemensamma tillitsskapande krav ska förmedlas till alla parter.

Förmågan att hantera och sprida tillitsinformation på ett distribuerat sätt är avgörande,

liksom att kunna tilldela och verifiera tillitsmärken.

Återanvändning av befintliga investeringar

Infrastrukturen ska kunna samverka med redan etablerade lösningar – legitimeringstjänster, attributkällor och befintliga federationer

och stödja efterlevnadskontroller utan att duplicera kostnader eller processer.

Robusthet och säkerhet

Federationsinfrastrukturen måste vara tålig, med redundans,

stöd för alternativa kommunikationsnät (t.ex. SGSI) och

kontinuerliga kontroller av efterlevnad och säkerhet.

Skalbarhet och flexibilitet

Nya aktörer ska kunna anslutas enkelt, och både infrastrukturen och de tekniska komponenterna för IAM måste kunna växa.

Det ska även vara möjligt att etablera nya samverkanskontexter över tid utan att påverka redan anslutna aktörer.

Styrning

...

och policyhantering - två nivåer

För att offentlig sektor ska kunna ha rådighet över den federativa infrastrukturen behöver vi gemensamt ta ställning till vilken nivå av ansvar som bör ligga hos myndigheter. Är det rimligt att just federationskontext förvaltas av myndigheter eftersom de kräver stabilitet och legitimitet i offentlig förvaltning?

...

Motsvarar alltså den "yttre styrningen" – den nationella ramen.

...

Policy för ett federationskontext (Federationsoperatörernas ansvar)

Denna policy gäller inom ett specifikt federationskontext.

...

| Perspektiv | Styrning av federationsinfrastrukturen | OIDF-policy (Federationsområdesansvarig) |

|---|---|---|

| Nivå | Nationell, övergripande | Federationskontext, operativ |

| Ansvarig | Ledningsaktör | Federationsoperatör |

| Syfte | Gemensam styrning och samordning | Säkerställa efterlevnad av gemensamma regler inom ett Federationskontext |

| Fokus | Ramar, standarder, roller, tillsyn | Implementering, validering, metadata och tillitsmärken |

| Typ av krav | Strategiska och juridiska | Tekniska och operativa |

Anslutning till federationsinfrastrukturen och till federationskontext

Ena federationsinfrastruktur är uppbyggd för att skilja mellan hur aktörer ansluter tekniskt till infrastrukturen och på vilka villkor de samverkar inom olika tillitsdomäner. Själva federationsinfrastrukturen utgör den tekniska grunden som gör det möjligt för aktörer att ansluta sina komponenter, publicera metadata och bli verifierbara i ett gemensamt nätverk. Den beskriver vem som vill samverka och på vilket sätt aktörernas komponenter kan hittas, verifieras och användas.

Federationskontexterna utgör grunden där villkoren för samverkan definieras. Varje federationskontext utgår från vilka krav, tillitsnivåer och regelverk som gäller för deltagande aktörer – inte från vilken typ av samverkan som sker. Det gör att flera olika typer av digital samverkan kan ske inom samma tekniska grund, men möjlighet till ytterligare tillitskapande strukturer. Ett federationskontext kan detaljeras ytterligare genom införandet av ett eller flera samverkanskontexter. Samverkanskontexter beskriver mer specifika verksamhetsmässiga eller tematiska ramar för informationsutbyte mellan aktörer, till exempel inom ett visst område eller en särskild tillämpning. På så sätt kan federationsinfrastrukturen stödja både övergripande styrning av till och finmaskig anpassning för olika typer av digital samverkan

När en organisation blir federationsmedlem ansluter den sig till den gemensamma federationsinfrastrukturen via en Anslutningsoperatör.

Detta innebär att organisationens tekniska komponenter (t.ex. legitimeringstjänster, auktorisationstjänster, API:er eller e-tjänster) registreras och publiceras i infrastrukturen på ett standardiserat sätt med signerad metadata och tillhörande tillitsinformation.

Syftet med denna anslutning är att:

ge komponenterna en teknisk identitet inom infrastrukturen,

säkerställa att deras metadata kan hittas, verifieras och användas av andra aktörer,

skapa grundläggande teknisk tillit genom kryptografisk validering mot en tillitsankartjänst.

Anslutningen till infrastrukturen är alltså teknisk och strukturell – den placerar aktören i nätverket och gör den sökbar, men säger ännu inget om vilken typ av samverkan eller vilka tillitskrav som gäller

Ett federationskontext representerar en särskild tillitsdomän kopplad till en Tillitsankartjänst.

Här definieras vilka tillitsmodeller, regelverk och tillitsmärken som gäller för de aktörer som ska samverka inom just det kontextet.

För att en ansluten aktör ska kunna delta i digital samverkan inom ett visst kontext krävs att:

den anslutande operatören är kopplad till det aktuella tillitsankaret,

aktören uppfyller de tillitsskapande krav som gäller för kontextet (t.ex. via tillitsmärken),

tillitskedjan för komponenten kan valideras upp till det tillitsankare som gäller för kontextet.

På så sätt kan samma tekniska anslutning till infrastrukturen användas i flera federationskontexter – men tilliten och regelverken verifieras separat i varje kontext.

Anslutningsoperatören utgör länken mellan den tekniska federationsinfrastrukturen och de olika federationskontexterna.

Operatören:

ansluter och administrerar sina medlemmars komponenter till infrastrukturen,

publicerar deras metadata,

kopplar anslutningen till ett eller flera federationskontexter,

Genom denna roll kan operatören även stödja interoperabilitet mellan olika tillitsankartjänster och kontexter, genom att samordna hur metadata publiceras och hur valideringstjänster används.

| Aspekt | Anslutning till federationsinfrastrukturen | Anslutning till federationskontext |

|---|---|---|

| Syfte | Tekniskt tillträde till infrastrukturen | Tillit och policy för en viss samverkan |

| Hanteras av | Anslutningsoperatör | Tillitsankartjänst (och tillitsmärkestjänster) via Anslutningsoperatör |

| Resultat | Komponentens metadata blir verifierbar och sökbar | Komponentens tillhörighet till ett visst federationskontext fastställs |

| Typ av tillit | Teknisk tillit (signerad metadata) | Organisatorisk och policybaserad tillit |

För att helheten ska fungera krävs att interoperabilitet bevaras både inom den tekniska federationsinfrastrukturen och mellan olika federationskontexter.

Gemensam teknisk grund

Alla tillitsankartjänster och anslutningsoperatörer använder samma tekniska federation – samma metadataformat, signeringsstandarder och mekanismer för tillitskedjor.

Det gör att metadata från olika federationskontexter kan läsas, verifieras och förstås på samma sätt, oavsett vilket tillitsankare som ligger till grund.Delade operatörer och gemensamma verktyg

En anslutningsoperatör kan vara kopplad till flera tillitsankartjänster och därmed agera bro mellan kontexter.

Genom att publicera metadata i enlighet med gemensam profilering kan samma komponent (t.ex. en legitimeringstjänst) användas inom flera federationskontexter utan dubbelregistrering.Tillitsmärken som bärande princip för interoperabilitet

Eftersom tillitsmärken beskriver uppfyllda tillitsskapande krav på ett standardiserat sätt kan de erkännas över flera federationskontexter.

En aktör som redan är granskad och tilldelad ett tillitsmärke inom ett kontext behöver därför inte genomgå ny granskning för samma krav i ett annat kontext.Övergripande styrning genom ledningsaktören

Ledningsaktören ansvarar för att regelverket för infrastrukturen anger vilka tekniska specifikationer och gemensamma tillitsramar som måste följas för att en federationskontext ska kunna anslutas.

På så sätt kan olika tillitsankartjänster och federationskontexter samexistera – men alltid inom en gemensam och verifierbar teknisk ram.

Att ansluta till federationsinfrastrukturen ger teknisk synlighet och verifierbarhet, medan anslutning till ett federationskontext ger tillgång till en tillitsdomän med särskilda krav.

Genom den gemensamma tekniska infrastrukturen, standardiserade tillitsmärken och samordnade operatörstjänster bevaras interoperabiliteten mellan kontexter – vilket gör att aktörer kan samverka digitalt över organisations- och sektorsgränser utan att tilliten förloras eller måste byggas om.

OIDF

...

Arkitekturer

En Tillitsankartjänst utgör den yttersta källan till tillit och skapar därmed ett federationskontext – en gemensam teknisk ram där anslutna tjänster kan verifieras och ingå i samma tillitsstruktur. Inom ett sådant federationskontext kan aktörer dessutom använda tillitsmärken för att definiera vilka tillitsskapande krav som är uppfyllda. På så sätt kan man etablera olika samverkanskontexter där informationsutbyte sker på villkor som är anpassade efter behov och kravbild, utan att frångå den gemensamma tekniska grunden.

...

- Ökad kostnadseffektivitet

Kostnadseffektivitet genom användning av etablerade standarder samt återanvändning av tidigare gjorda investeringar. Infrastrukturen och dess komponenter bygger i stor utsträckning på väl etablerade standarder, som OAuth2, vilket möjliggör användande av standardprodukter. Infrastrukturen är även anpassad för att kunna knytas till befintliga lösningar för exempelvis autentisering av användare, för att minimera behov av förändring då befintliga it-lösningar ansluta till infrastrukturen. Att kunna minska dagens manuella administration av medarbetare i digitala tjänster hos andra huvudmän och istället på ett tillitsfullt och standardiserat sätt kunna dela behörighetsgrundande information som underlag för åtkomst har stor potential ökad säkerhet och minskade administrativa kostnader. Behov av gränsöverskridande samverkan

Digital samverkan sker alltmer mellan olika sektorer, domäner och aktörer. En gemensam teknisk grund minskar behovet av kostsamma specialanpassningar för dessa situationer samt möjliggör att tillit och interoperabilitet kan skalas över gränser.Minskad integrationsbörda

Genom att etablera en gemensam federationsinfrastruktur kan nya tillämpningar återanvända befintliga mekanismer för autentisering, åtkomsthantering och etablering av tillit – istället för att varje organisation eller samverkansinitiativ behöver utveckla egna lösningar.Främjande av innovation och decentralisering

Genom att tillhandahålla en stabil och bred teknisk plattform kan olika verksamheter – offentliga såväl som privata – bygga egna tjänster och lösningar som samtidigt är fullt kompatibla med federationens ramverk.Stöd för behovsdriven förändring över tid

Arkitekturen möjliggör att olika delar (tillitshantering, teknisk federation, tillämpningar) kan vidareutvecklas i olika takt utan att skapa ömsesidiga beroenden som hämmar förändring.- Stöd för utveckling i ett heterogent landskap

Arkitekturen är utformad för att fungera i en miljö där olika organisationer befinner sig på olika nivåer av mognad, har olika tekniska förutsättningar och arbetar med varierande processer och system. Tjänster och digitala förmågor utvecklas i den takt och omfattning som organisationers resurser och prioriteringar tillåter. Detta främjar både flexibilitet och långsiktig samverkan, utan att de mest avancerade aktörerna behöver bromsa sin utveckling eller de mindre erfarna riskerar att hamna utanför.

Varför flera federationskontext

...

(Tillitsankartjänster)

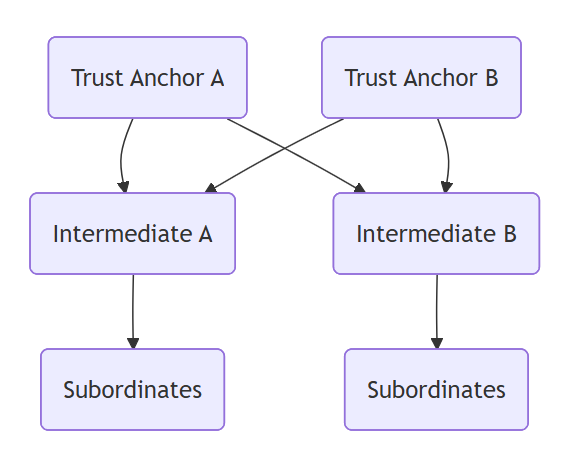

Att organisera en nationell federationsinfrastruktur kring flera federationskonstext och därmed Tillitsankartjänster (Trust Anchor enligt OIDF specifikationen) skapar flexibilitet och möjlighet till anpassning för de olika behov som finns i samverkan.

...

| Modell | HTA | NTA | DTA med TBE | IIMAR |

|---|---|---|---|---|

| Länk | HTA | NTA | DTA | IIMAR |

| Skiss | ||||

| Kort beskrivning | Centraliserad modell med en nationell Trust Anchor som rot. All policy styrs uppifrån och ned via Intermediates. Enkel och enhetlig validering men begränsad flexibilitet. | Varje federation har en egen Trust Anchor som pekar på den nationella Trust Anchorn. Balans mellan lokal autonomi och nationell styrning, med möjlighet till både lokal och central validering. | Decentraliserad modell där varje federation driver en oberoende Trust Anchor. En Trusted Bridging Entity (TBE) distribuerar nycklar utanför OIDF-specen. Ger hög autonomi men kräver separat governance och samordning. | Flera oberoende Trust Anchors kan dela Intermediates, vilket möjliggör interoperabilitet utan nyckeldistribution mellan Trust Anchors. Mycket flexibel men med ökad komplexitet och risk för fragmenterad policy. |

Inom Ena | Beskrivning: En nationell Tillitsankartjänst som är rot. Befintliga federationer är Anslutningstjänster.

Cons:

| Beskrivning: Varje federation har en egen Trust Anchor, men dessa pekar uppåt mot en nationell Trust Anchor.

Cons:

| Beskrivning: Varje federation har en helt fristående Trust Anchor. Nycklar publiceras via en extern Trusted Bridging Entity (TBE). Ingen hierarki.

Cons:

| Beskrivning: Flera oberoende Trust Anchor länkas ihop genom gemensamma shared Intermediates).

Cons:

|

OIDF Policyhantering |

|

|

|

|

OIDF

...

arktitekturer inom Ena

Precis som de arkitektoniska modellerna för en nationell OpenID Federation beskriver olika sätt att fördela tillit mellan Tillitsankartjänster (Trust Anchors), Anslutningstjänster (Intermediates) och Tillitsmärkestjänster (Trust Mark Issuers), så innebär valet av modell också direkta konsekvenser för Ena och de organisationer som verkar inom infrastrukturen.

...

| HTA | NTA | DTA m. TBE | IIMAR | |

|---|---|---|---|---|

| Plus | Plus: Enkelt, fint och tydligt.

| Lokala tillitsmärken stöds, dvs federad hantering, medan samverkan mellan federativa kontext endast kan basera sig på nationellt godkända märken. Digg kan lägga ut federationstillitsankare på sektorsmyndigheter utan att det försvårar interoperabilitet över sektorsgränser. Lyckas vi skapa bra gemensamma tillitsmärken bör inte behovet av specifika tillitsmärken i respektive sub-tillitsankare bli lika stort.

|

|

|

Minus |

|

|

|

|

Ena

...

-exempel - OIDF arkitekturer

OIDF Trust Anchor Policy

Nationell Policy

Lokal Policy

...

Ena NTA

| Info | ||

|---|---|---|

| ||

Påbörjat utkast på hur NTA-strukturen skulle kunna se ut i Ena |

...

| draw.io Diagram | ||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

| draw.io Diagram | ||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

Ena IIMAR

| Info | ||

|---|---|---|

| ||

Påbörjat utkast på hur IIMAR-strukturen skulle kunna se ut i Ena |

...