...

Detta väcker frågan om hur många Tillitsankartjänster som behövs och varför en modell med flera Tillitsankartjänster skulle kunna vara en fördel i en nationell federationsinfrastruktur.

Arkitekturella drivkrafter bakom val av modell

Här ska vi beskriva drivkrafterna bakom valet av modell

Nedan hämtat från Kap 1.1.1 Ena IAM - sammanhållen identitet- och behörighetshantering

- Ökad kostnadseffektivitet

Kostnadseffektivitet genom användning av etablerade standarder samt återanvändning av tidigare gjorda investeringar. Infrastrukturen och dess komponenter bygger i stor utsträckning på väl etablerade standarder, som OAuth2, vilket möjliggör användande av standardprodukter. Infrastrukturen är även anpassad för att kunna knytas till befintliga lösningar för exempelvis autentisering av användare, för att minimera behov av förändring då befintliga it-lösningar ansluta till infrastrukturen. Att kunna minska dagens manuella administration av medarbetare i digitala tjänster hos andra huvudmän och istället på ett tillitsfullt och standardiserat sätt kunna dela behörighetsgrundande information som underlag för åtkomst har stor potential ökad säkerhet och minskade administrativa kostnader. Behov av gränsöverskridande samverkan

Digital samverkan sker alltmer mellan olika sektorer, domäner och aktörer. En gemensam teknisk grund minskar behovet av kostsamma specialanpassningar för dessa situationer samt möjliggör att tillit och interoperabilitet kan skalas över gränser.Minskad integrationsbörda

Genom att etablera en gemensam federationsinfrastruktur kan nya tillämpningar återanvända befintliga mekanismer för autentisering, åtkomsthantering och etablering av tillit – istället för att varje organisation eller samverkansinitiativ behöver utveckla egna lösningar.Främjande av innovation och decentralisering

Genom att tillhandahålla en stabil och bred teknisk plattform kan olika verksamheter – offentliga såväl som privata – bygga egna tjänster och lösningar som samtidigt är fullt kompatibla med federationens ramverk.Stöd för behovsdriven förändring över tid

Arkitekturen möjliggör att olika delar (tillitshantering, teknisk federation, tillämpningar) kan vidareutvecklas i olika takt utan att skapa ömsesidiga beroenden som hämmar förändring.- Stöd för utveckling i ett heterogent landskap

Arkitekturen är utformad för att fungera i en miljö där olika organisationer befinner sig på olika nivåer av mognad, har olika tekniska förutsättningar och arbetar med varierande processer och system. Tjänster och digitala förmågor utvecklas i den takt och omfattning som organisationers resurser och prioriteringar tillåter. Detta främjar både flexibilitet och långsiktig samverkan, utan att de mest avancerade aktörerna behöver bromsa sin utveckling eller de mindre erfarna riskerar att hamna utanför.

Varför flera Tillitsankartjänster aka olika federationskontext?

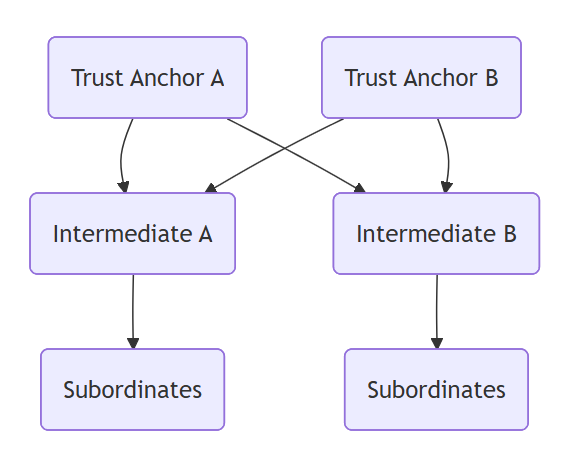

Att organisera en nationell federationsinfrastruktur kring flera Tillitsankartjänster (Trust Anchor enligt OIDF specifikationen) skapar flexibilitet och möjlighet till anpassning för de olika behov som finns i samverkan.

...

| Modell | HTA | NTA | DTA med TBE | IIMAR |

|---|---|---|---|---|

| Länk | HTA | NTA | DTA | IIMAR |

| Skiss | ||||

| Kort beskrivning | Centraliserad modell med en nationell Trust Anchor som rot. All policy styrs uppifrån och ned via Intermediates. Enkel och enhetlig validering men begränsad flexibilitet. | Varje federation har en egen Trust Anchor som pekar på den nationella Trust Anchorn. Balans mellan lokal autonomi och nationell styrning, med möjlighet till både lokal och central validering. | Decentraliserad modell där varje federation driver en oberoende Trust Anchor. En Trusted Bridging Entity (TBE) distribuerar nycklar utanför OIDF-specen. Ger hög autonomi men kräver separat governance och samordning. | Flera oberoende Trust Anchors kan dela Intermediates, vilket möjliggör interoperabilitet utan nyckeldistribution mellan Trust Anchors. Mycket flexibel men med ökad komplexitet och risk för fragmenterad policy. |

Inom Ena | Beskrivning: En nationell Tillitsankartjänst som är rot. Befintliga federationer är Anslutningstjänster.

Cons:

| Beskrivning: Varje federation har en egen Tillitsankartjänst, men dessa pekar uppåt mot en nationell Tillitsankartjänst.

Cons:

| Beskrivning: Varje federation har en helt fristående Tillitsankartjänst. Nycklar publiceras via en extern Trusted Bridging Entity (TBE). Ingen hierarki.

Cons:

| Beskrivning: Flera oberoende Tillitsankartjänster länkas ihop genom gemensamma Anslutningstjänster (shared Intermediates).

Cons:

|

OIDF Policyhantering |

|

|

|

|

Ena Governance |

|

|

|

|

Konsekvenser för Ledningaktör |

|

|

| |

Konsekvenser för Federationsoperatör nationell federationsoperatör |

| N/A | ||

Konsekvenser för Federationsoperatör |

|

| ||

Konsekvenser för Anslutningsoperatör | ||||

Konsekvenser för federationsmedlemmar |

...