Table of Contents maxLevel 2 indent 10px style none

| Info |

|---|

Den tidigare arbetsytan för Tillitsstruktur som låg här har flyttas till Leveransteam Tillitsstruktur. Tanken är att vi här istället dokumenterar resultatet av arbetet, det vill säga själva leveransen. |

Table of Contents maxLevel 3

Inledning

När två parter behöver utbyta information är det ofta krav på att respektive sida behöver säkerställa att motparten är den den utger sig att vara, och att denne är behörig att ta del av den information som delas. Det är informationsägaren som ansvarar för att säkerställa att man är behörig innan informationen kan lämnas ut. I dessa fall krävs det säkerställd information om vem organisationen, systemet och/eller individen som begär åtkomst är, samt vad som berättigar åtkomsten . Exempelvis kan organisationen vara en myndighet, region, eller kommun, och användaren agerar utifrån ett tilldelat uppdrag. Det kan också ställas krav på att användaren har en specifik kvalifikation, eller agerar i en legitimerad yrkesroll. Man kan förenklat säga att det är en skala från inget behov alls till hög tillförlitlighet till underlaget som ger behörighet. Var på skalan man är för en specifik åtkomst står normalt i direkt proportion till informationens känslighet.

Inom ramen för detta dokument beskrivs ett ramverk för att skapa tillit till att förmedling och hantering av identiteter och behörighetsgrundande information sker på ett säkert sätt. Ramverket ska minimera risken för obehörig åtkomst till information. I dagens komplexa samverkan, där man ofta behöver hämta och behandla information från flera parter för att stödja verksamhetsbehov, behöver också tilliten upprätthållas i flera led mellan alla parter som tar fram det underlag som behövs för åtkomstbeslut. För att möjliggöra korrekta åtkomstbeslut krävs att tillit kan skapas till alla inblandade parter och komponenter - detta är målet med Enas tillitsramverkEnas tillitshantering, vilken innehåller en tillitsmodell och en realisering av denna modell för Enas federationsinfrastruktur.

Drivkrafter och principer

- Ramverket ska skapa en struktur för bred återanvändning av gemensamma, generella och överenskomna nivåer av tillit.

- Oavsett tillämpningar/sektorer/domäner eller typen av information.

- En gemensam grund som alla kan acceptera och känna igen sig i.

- Ramverket ska möjliggöra aktiv vidareutveckling och förvaltning av tillitsmärken

- När digitala tjänster med krav som skiljer sig avsevärt från andras, ska det gå att ta fram nya tillitsmärken inom ramverket.

- När nya säkerhetsambitioner, eller nya säkerhetshot, uppkommer ska ramverket stödja aktiv livscykelhantering för existerande tillitsmärken.

- Det ska vara lätt för befintliga digitala tillämpning i samhället att relatera till Ena tillitsramverk och se eventuella förflyttningar som krävs för att kunna erbjuda tillämpningar inom Ena.

Summering

Lyfta olika delar från 2.x som en summering av förslaget hit.Status title TODO

...

Förslag på tillitsmodell

Den föreslagna modellen utgår ifrån att de olika komponenter som deltar i en samverkan med utbyte av skyddsvärd information, bidrar med olika förmågor vid hantering av metadata, identiteter och behörighetsgrundande information. En grundsten i modellen är tillitsmärken som signalerar tillit och tilldelas komponenterna efter att specifika tillitsskapande krav kopplade till tillitsmärket är uppfyllda. En komponent kan även realisera förmågor med hjälp av under- eller bakomliggande komponenter och representerar då dessa förmågor i infrastrukturen. Vilka tillitsmärken som en specifik komponent således behöver ansöka om att få tilldelade beror på vilka förmågor som den realiserar i infrastrukturen.

draw.io Diagram

IAM-förmågor

border false diagramName Metamodell simpleViewer false links auto tbstyle inline lbox true diagramWidth 406 height 306 revision 13

IAM-förmågor och tillitsfull information

En IAM-förmåga innefattar här både en tekniska förmåga inom identitets- och behörighetsområdet och de verksamhetsprocesser som behövs för att upprätta och underhålla förmågan. IAM-förmågor realiseras av specifika tekniska komponenter och fungerar som byggstenar som byggstenar för tillit vid samverkan som kräver säker hantering av identiteter och åtkomstbeslut.

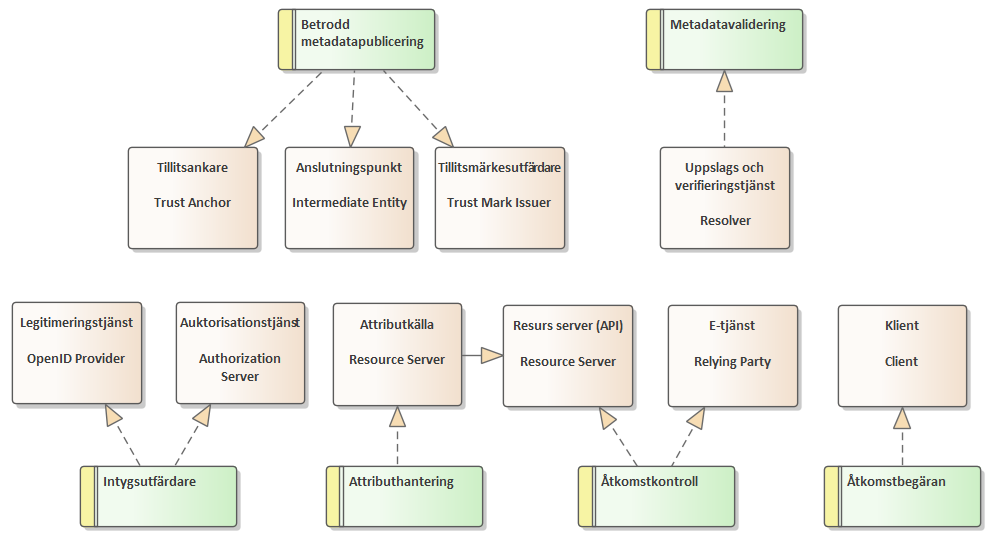

I modellen som visas i nedanstående bild och efterföljande tabell beskrivs de olika typer av tekniska komponenter och vilka IAM-förmågor som de realiserar.

Intygsutfärdade => Intygsutfärdande i bilden | Betrodd metadatapublicering => MetadatapubliceringStatus title TODO

IAM-förmågorna skapar, behandlar, eller förmedlar information som är strukturerad och man behöver ha tillit till. De idag identifierade typerna av sådan tillitsfull information är:

- Metadata - information om komponent, publicerad av kontrollerad och betrodd part i federationen

Intygsbegäran - en begäran om intygande om identitet, behörighetsstyrande attribut, eller behörighet.

- Intyg - betrodda påståenden om en användare, såsom identitet, behörighetsstyrande information, eller behörighet.

I modellen som visas i nedanstående bild och efterföljande tabell beskrivs de olika typer av tekniska komponenter, vilka IAM-förmågor de realiserar, samt hur dessa relaterar till olika typer av tillitsfull information.

draw.io Diagram border false diagramName IAM-Förmågor och komponenter simpleViewer false width links auto tbstyle inline lbox true diagramWidth 857 height 761 revision 9

| Komponent | Beskrivning | IAM-förmåga | Beskrivning | ||||||

|---|---|---|---|---|---|---|---|---|---|

| Tillitsankartjänst | Ett Tillitsankartjänst är en komponent som utgör den yttersta källan till tillit i en federationsinfrastruktur och publicerar signerad metadata som omfattar godkända underordnade entiteter, som tex Anslutningstjänster och Tillitsmärkestjänster. Det möjliggör validering av tillitskedjor genom kryptografisk signaturvalidering. Parter vars metadata ingår i en tillitskedja som kan valideras upp till samma Tillitsankartjänst anses ingå i samma federation och omfattas av den tillit som Tillitsankartjänsten representerar. | Betrodd Metadatapublicering | Metadatapublicering är en IAM-förmåga som innebär att en komponent på ett kontrollerat, säkert och tillförlitligt sätt publicerar signerad metadata om sig själv – och i vissa fall även om andra entiteter – inom ramen för en federation. Publiceringen sker för att möjliggöra teknisk tillit, interoperabilitet och korrekt tolkning av entitetens roll och kapacitet i federationen. Den metadata som publiceras kan inkludera:

Funktionen är central för att federationens övriga parter ska kunna validera, lita på och kommunicera med komponenten på ett säkert sätt. | ||||||

| Anslutningstjänst | En Anslutningstjänst är en mellanliggande komponent i federationsinfrastrukturen som publicerar signerad metadata för underordnade entiteter som tex Legitimeringstjänster, Auktorisationstjänster, E-tjänster och API:er Den möjliggör en delegerad och skalbar struktur för förmedling av tillitsinformation genom att fungera som ett tekniskt och organisatoriskt gränssnitt för anslutning av nya federationstjänster till ett eller flera Tillitsankartjänst. | ||||||||

| Tillitsmärkestjänst | En Tillitsmärkestjänst är en komponent i federationsinfrastrukturen som utfärdar tillitsmärken till entiteter som uppfyller definierade krav kopplade till specifika IAM-förmågor. Tillitsmärkestjänster publicerar signerad metadata som innehåller dessa tillitsmärken och agerar som betrodd part inom ramen för den federativa tillitsmodellen. | ||||||||

| Uppslag och verifieringstjänst | En Uppslag- och verifieringstjänst är en komponent i federationsinfrastrukturen som används för att slå upp, hämta och verifiera metadata för andra entiteter inom en federation. Tjänsten möjliggör tillitsvalidering genom att rekonstruera tillitskedjor, kontrollera signaturer och säkerställa att metadata uppfyller definierade policykrav. Parter vars metadata kan verifieras via en Uppslag- och verifieringstjänst till ett gemensamt Tillitsankare anses omfattas av samma tillit och därmed ingå i federationen | Metadatavalidering | Metadatavalidering är en IAM-förmåga som innebär att en komponent kan hämta, tolka och kryptografiskt verifiera signerad metadata från andra entiteter inom en federation. Denna förmåga är avgörande för att säkerställa att tilliten mellan parter i federationen är tekniskt grundad och uppdaterad. Funktionen omfattar flera moment:

Metadatavalidering skapar teknisk tillit genom att identifiera och autentisera entiteter innan någon interaktion sker, och används som grund för vidare beslut inom t.ex. åtkomstbegäran och åtkomstkontroll. | ||||||

| Legitimeringstjänst | En Legitimeringstjänst är en komponent i federationsinfrastrukturen som ansvarar för att autentisera en användare. Tjänsten utfärdar digitalt signerade intyg som kan innehålla behörighetsgrundande information, såsom användarens identifierare eller autentiseringsnivå. | Intygsutfärdande | Intygsutfärdande är en IAM-förmåga som innebär att en komponent på ett tillförlitligt och säkert sätt kan skapa och leverera digitalt signerade intyg. | ||||||

| Komponent | Beskrivning | IAM-förmåga | Beskrivning | ||||||

| Tillitsankare | Ett Tillitsankare är en komponent som utgör den yttersta källan till tillit i en federationsinfrastruktur och publicerar signerad metadata som omfattar godkända underordnade entiteter, som tex Anslutningspunkter och Tillitsmärkesutfärdare. | Metadatapublicering | Metadatapublicering är en IAM-förmåga som innebär att en komponent på ett kontrollerat, säkert och tillförlitligt sätt publicerar signerad metadata om sig själv – och i vissa fall även om andra entiteter – inom ramen för en federation. Publiceringen sker för att möjliggöra teknisk tillit, interoperabilitet och korrekt tolkning av entitetens roll och kapacitet i federationen. Den metadata som publiceras kan inkludera:

Funktionen är central för att federationens övriga parter ska kunna validera, lita på och kommunicera med komponenten på ett säkert sätt. | ||||||

| Anslutningspunkt | En Anslutningspunkt är en mellanliggande komponent i federationsinfrastrukturen som publicerar signerad metadata för underordnade entiteter som tex Legitimeringstjänster, Auktorisationstjänster, E-tjänster och API:er | ||||||||

| Tillitsmärkesutfärdare | En Tillitsmärkesutfärdare är en komponent i federationsinfrastrukturen som utfärdar tillitsmärken till entiteter som uppfyller definierade krav kopplade till specifika IAM-förmågor. | ||||||||

| Uppslag och verifieringstjänst | En Uppslag- och verifieringstjänst är en komponent i federationsinfrastrukturen som används för att slå upp, hämta och verifiera metadata för andra entiteter inom en federation. | Metadatavalidering | Metadatavalidering är en IAM-förmåga som innebär att en komponent kan hämta, tolka och kryptografiskt verifiera signerad metadata från andra entiteter inom en federation. Denna förmåga är avgörande för att säkerställa att tilliten mellan parter i federationen är tekniskt grundad och uppdaterad. Funktionen omfattar flera moment:

Metadatavalidering skapar teknisk tillit genom att identifiera och autentisera entiteter innan någon interaktion sker, och används som grund för vidare beslut inom t.ex. åtkomstbegäran och åtkomstkontroll. | ||||||

| Legitimeringstjänst | En Legitimeringstjänst är en komponent i federationsinfrastrukturen som ansvarar för att autentisera en användare | Intygsutfärdande | Intygsutfärdande är en IAM-förmåga som innebär att en komponent på ett tillförlitligt och säkert sätt kan skapa och leverera digitalt signerade intyg. Dessa intyg innehåller påståenden om en användare eller klient, exempelvis vilken nivå av autentisering som har genomförts, vilka attribut som är giltiga och aktuella, eller vilka åtkomsträttigheter användaren är tilldelad. Funktionen utgör en kärna i federativ åtkomsthantering, där beslut om åtkomst ofta baseras på dessa intyg. Förmågan inkluderar inte enbart den tekniska akten att signera data, utan även processer för att säkerställa:

| ||||||

| Auktorisationstjänst | En Auktorisationstjänst är en komponent som beslutar om och utfärdar information om användares åtkomsträttigheter till digitala resurser, baserat på tillgänglig identitets- och attributinformation. Den skapar intyg som beskriver vilka resurser en användare har rätt att använda, och på vilka villkor. | ||||||||

| Attributkälla | En Attributkälla är en komponent som tillhandahåller information om användare, exempelvis roller, organisatorisk tillhörighet eller andra behörighetsgrundande attribut. Den fungerar som en betrodd källa till information som används av andra komponenter, som legitimerings- och auktorisationstjänster. | Attributhantering | Attributhantering är en IAM-förmåga som innebär att en organisation har kapacitet att säkert förvalta, kvalitetssäkra och tillgängliggöra användarattribut som används som underlag för identitetsverifiering, åtkomstbeslut eller intygsutfärdande. Förmågan omfattar både den tekniska leveransen och det verksamhetsmässiga ansvaret för att attributinformationen är:

Attributhantering omfattar hela attributets livscykel: från skapande och uppdatering, via lagring och styrning, till selektiv utlämning i rätt sammanhang. Förmågan bygger ofta på samverkan mellan tekniska system (t.ex. katalogtjänster, IAM-lösningar, HR-system) och organisatoriska rutiner (t.ex. kontroll av rolltilldelning och uppdrag) | ||||||

| Resursserver (API) | En Resursserver | Åtkomstkontroll | Åtkomstkontrollär en | IAM-förmåga som innebär att en komponent kankomponent som tillhandahåller åtkomst till skyddade digitala resurser, och som kontrollerar åtkomst baserat på presenterade intyg eller behörigheter. | Åtkomstkontroll | Åtkomstkontroll är en IAM-förmåga som innebär att en komponent kan fatta och tillämpa beslut om en användares eller klients rätt att få tillgång till en specifik digital resurs, baserat på tillgänglig identitets- och behörighetsinformation. Förmågan utgör ett centralt skydd mot obehörig åtkomst och realiserar själva åtkomstbeslutet, ofta i en federerad kontext. | Funktionen Förmågan innebär att komponenten:

| innehållet

| Tillämpas i realtid för att avgöra om begärd

Förmågan kan implementeras både centralt (t.ex. i en auktorisationstjänst) eller lokalt (t.ex. i en resursserver eller applikation), beroende på arkitektur och säkerhetsmodell. |

| |||||||||

| Resurs Server (API) | En Resursserver är en komponent som tillhandahåller åtkomst till skyddade digitala resurser, och som kontrollerar åtkomst baserat på presenterade intyg eller behörigheter. | ||||||||

| E-tjänst | En E-tjänst är en applikation som | E-tjänst | En E-tjänst är en webbaserad applikation somerbjuder funktionalitet till användare, ofta via en webbläsare. Den fungerar som användarens direkta kontaktpunkt mot digitala tjänster och ansvarar för att initiera åtkomstförfrågningar och inhämta identitets- och behörighetsinformation. | ||||||

| Klient | En Klient är en fristående applikation | eller serverprogramvara som , eller en del av en E-tjänst som agerar å användarens vägnar, ibland fristående och utan direkt användarinteraktion. Den används exempelvis i automatiserade system, mobilappar eller verksamhetssystem som kommunicerar med API:er för att hämta information eller utföra åtgärder. | Åtkomstbegäran | ||||||

| Status | title | TODOÅtkomstbegäran är en IAM-förmåga som innebär att en komponent kan initiera en begäran om ett identitetsintyg eller ett åtkomstintyg, i syfte att möjliggöra fortsatt åtkomst till en digital resurs eller tjänst. Förmågan omfattar att formulera och skicka en strukturerad begäran som innehåller tydlig information om:

Förmågan är viktig i federerade miljöer eftersom den formaliserar och initierar flöden som bygger på tillit och verifierbarhet. En korrekt utformad åtkomstbegäran möjliggör tillförlitlig intygsutfärdning, och är därmed en nyckelkomponent i säker och interoperabel åtkomsthantering |

Tillitsmärken

Att en teknisk komponent tilldelas ett tillitsmärke innebär att komponenten (och den organisation och verksamhet som ansvarar för komponenten) uppfyller de tillitsskapande krav som krävs för att på ett tillitsfullt sätt kunna utföra eller erbjuda IAM-förmågor. För viss samverkan via digitala tjänster kan det finnas informationssäkerhetskrav som föranleder mer omfattande tillitsskapande krav och detta tänker vi oss ska representeras av nivåindelad tillitsmärkning.

...

Vi föreslår således tillitsmärken som mappar emot IAM-förmågor och tilldelas tekniska komponenter enligt nedanstående bild och tabell.

IAM-förmåga nästan samma sak som Tillitsmärke, dvs LoT-Utfärdare = IAM-förmåga Intygsutfärdare, LoT-hantering = IAM-förmåga Åtkomstkontroll och åtkomstbegäran. osv ... Status title TODO

draw.io Diagram border false diagramName Komponenter och tillitsmärken simpleViewer false links auto tbstyle inline lbox true diagramWidth 836 height 440 revision 3

| Komponent | Tillitsmärken |

|---|---|

| Legitimeringstjänst | Ena Tillitsmärke UtfärdareTillit Intygsutfärdande Ena Tillitsmärke LoT-Tillitsnivå 1, Ena Tillitsmärke LoT-Tillitsnivå 2, Ena Tillitsmärke LoT-Tillitsnivå 3, eller Tillitsmärke Ena LoT-Tillitsnivå 4 |

| Auktorisationstjänst | Ena Tillitsmärke UtfärdareTillit Intygsutfärdande Ena Tillitsmärke LoT-Tillitsnivå 1, Ena Tillitsmärke LoT-Tillitsnivå 2, Ena Tillitsmärke LoT-Tillitsnivå 3, eller Ena Tillitsmärke LoT-Tillitsnivå 4 |

| Attributkälla | Ena Tillitsmärke KällaTillit Attributhantering Ena Tillitsmärke LoT-Tillitsnivå 1, Ena Tillitsmärke LoT-Tillitsnivå 2, Ena Tillitsmärke LoT-Tillitsnivå 3, eller Ena Tillitsmärke LoT-Tillitsnivå 4 |

| Resursserver (API) | Ena Tillitsmärke HanteringTillit Åtkomstkontroll |

| E-tjänst | Ena Tillitsmärke HanteringTillit Åtkomstkontroll |

| Klient | Ena Tillitsmärke HanteringTillit Åtkomstbegäran |

| Info | ||||

|---|---|---|---|---|

| ||||

|

Utvikning kring tillitsnivåer

|

Utvikning kring tillitsnivåer

Vi föreslår att behov av en viss tillitsnivå grundar sig i klassningen av den Vi föreslår att behov av en viss tillitsnivå grundar sig i klassningen av den information eller funktion som en digital tjänst behandlar. För detta utgår vi ifrån MSB:s stöd för informationsklassning (Ref: Klassningsmodell, MSB). Identitet och behörighet inom Ena är inte en del av den ursprungliga klassningen utan snarare en säkerhetsåtgärd, med det är rimligt att anta att en given klassning har likvärdiga nivåer på åtgärder och att identitet och behörighet skulle kunna skapa mer generella paketeringar och utgöra en bra grund. Det vill säga att utifrån en klassning av en verksamhets information faller säkerhetsåtgärder ut.

...

Det vill säga att när antingen konfidentialiteten eller riktigheten överstiger ett visst värde så faller likvärdiga krav och säkerhetsåtgärder ut kopplat till identitet och behörighet.

Vi föreslår att Ena baserar sina tillitsnivåer på stödet "Klassningsmatris A - Fyra nivåer" från MSB med en tolkning av nivåernas innebörd enligt tabellen nedan.

Tillitsnivå | När ska man kräva det och vad innebär det? |

|---|---|

| 1 | Ett riktmärke är att konsekvenser ligger på försumbar skada avseende konfidentialitet eller riktighet. |

| 2 | Ett riktmärke är att konsekvenser ligger på måttlig skada avseende konfidentialitet eller riktighet. |

3 | Ett riktmärke är att konsekvenser ligger på betydande skada avseende konfidentialitet eller riktighet. | 4 | Ett riktmärke är att konsekvenser ligger på allvarlig skada avseende konfidentialitet eller riktighet

konfidentialitet eller riktighet. | |

3 | Ett riktmärke är att konsekvenser ligger på betydande skada avseende konfidentialitet eller riktighet. |

| 4 | Ett riktmärke är att konsekvenser ligger på allvarlig skada avseende konfidentialitet eller riktighet. |

Att omfattningen av konsekvenserna endast är ett riktmärke beror på att samma information skulle kunna ge olika klassningar hos olika aktörer, vilket inte betyder att det är fel på något sätt men det behövs en jämkning. Exempelvis om man tar en ekonomisk skada uttryckt i fasta belopp så kommer organisationens totala omsättning rimligen att styra hur betydande man anser att skadan kan bli. Medans om man uttrycker det i procent skulle man rimligen hamna mer lika. Därav att det inte kan vara mer än ett riktmärke och att dialog mellan parterna i ett större sammanhang behövs där en gemensam bedömning görs.

| Info | ||

|---|---|---|

| ||

Varje samverkanstillämpning bör kräva att alla komponenter som ingår i tillitskedjan har ett tillitsmärke motsvarande minst den utifrån informationsklassningen klassade tillitsnivån. |

Tillitsskapande krav

Tillitsskapande krav kan vara av olika karaktär. Inom Enas tillitsarbete har vi identifierat fyra huvudkategorier av tillitsskapande krav:

...

| Info | ||

|---|---|---|

| ||

Vi siktar på att kunna presentera en första version av Enas kravkatalog under Q3 2025. |

Efterlevnadskontroll vid tilldelning och revision av tillitsmärken

Tanken bakom det sätt som strukturen med tillitsmärken och en central kravkatalog är uppbyggd är att alla granskningsaktiviteter ska anpassas utifrån vilka tillitsskapande krav som en organisation, verksamhet, eller teknisk komponent redan uppfyller baserat på redan tilldelade tillitsmärken. Ett steg i utfärdandet av ett tillitsmärke är att ta fram vilka tillitsskapande krav som ansökanden behöver granskas emot. Det vill säga gapet mellan aktuellt tillitsmärkes kravomfång och de krav som den tekniska komponenten och dess bakomliggande ansvariga verksamhet eller organisation redan uppfyller.

...

| Info | ||

|---|---|---|

| ||

Vi siktar på att kunna presentera en första version av Enas regelverk för efterlevnadskontroll för tillitsmärken under Q4 2025. |

Exempel på tillämpning av tillitsstrukturen

Från möte 12/6 - det är bra om vi exemplifierar en eller flera tillämpningar av föreslagen struktur.Status colour Yellow title TODO

...