Inledning

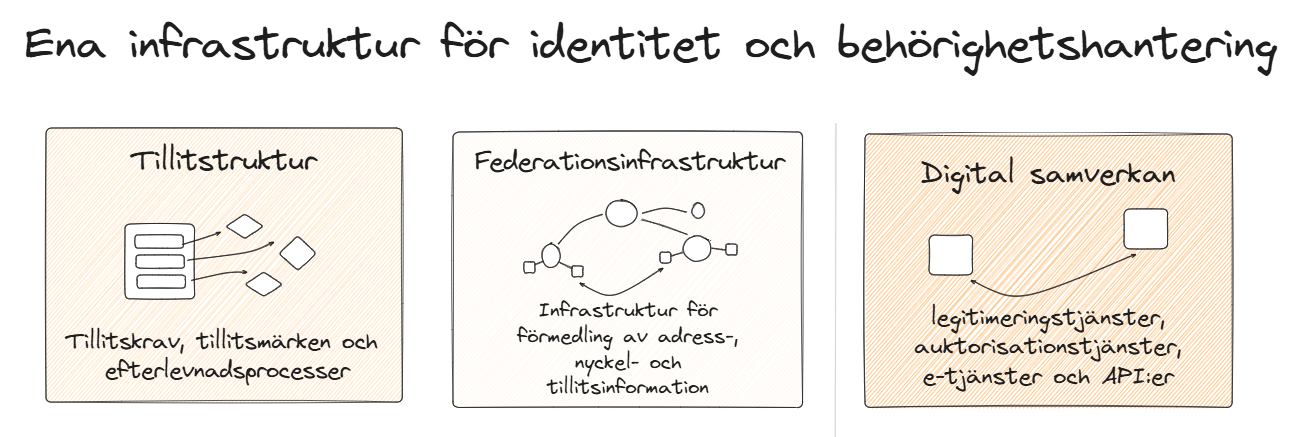

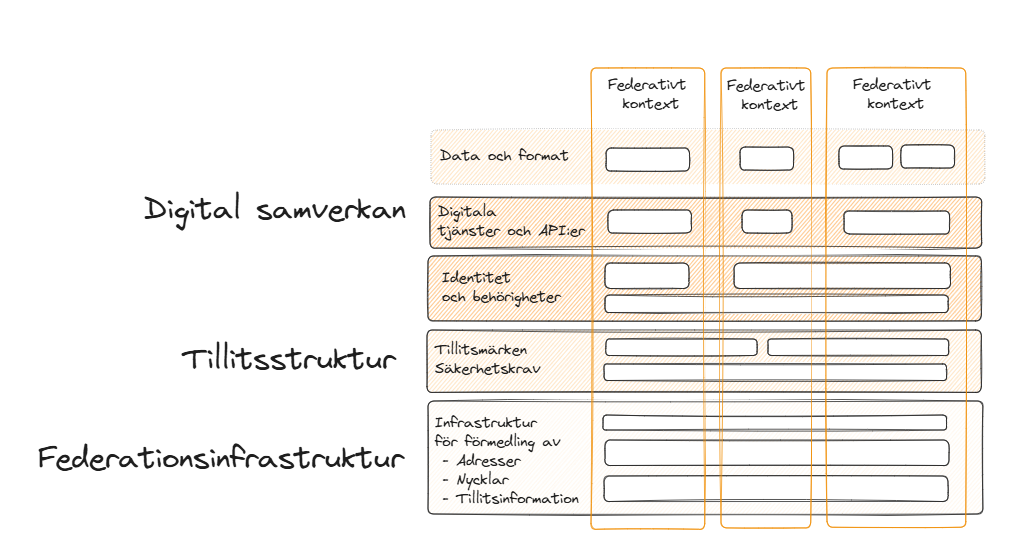

Den föreslagna arkitekturen för federationsinfrastrukturen bygger på en medveten uppdelning i tre separata men samverkande delar: tillitshantering, teknisk federationsinfrastruktur och digital samverkan. Denna uppdelning är grundad i behovet av modularitet, skalbarhet och återanvändbarhet, där varje del har ett tydligt ansvar och kan utvecklas, styras och utnyttjas oberoende av de andra.

Syftet med separationen är att möjliggöra:

Självständig användning: Varje del ska kunna användas isolerat i kontexter där inte hela infrastrukturen behövs. Exempelvis kan teknisk federation användas utan centralt tillitsramverk, eller tillitshantering återanvändas i en lokal samverkan.

Flexibel samverkan: Arkitekturen stödjer olika samverkansformer – från punkt-till-punkt till sektorsövergripande ekosystem – utan att tvinga in parterna i en viss teknisk lösning eller tillitsmodell.

Oberoende livscykelhantering: Varje del kan utvecklas i sin egen takt. Tekniska förändringar i federationens metadatahantering behöver inte påverka hur tillitsnivåer definieras, och vice versa.

Tydlig ansvarsfördelning: Rollerna och komponenterna i infrastrukturen kan organiseras så att olika aktörer ansvarar för olika delar, vilket gör det lättare att hantera delegering, jäv, och säkerhet.

Drivkrafter och principer

Arkitekturen för federationsinfrastrukturen bygger på övertygelsen att en bred, generisk och standardiserad teknisk grund är nödvändig för att möjliggöra varierad och långsiktigt hållbar digital samverkan. Det innebär att tekniken inte utformas för enskilda scenarier, utan istället för att vara återanvändbar, skalbar och flexibel, så att många olika tillämpningar – både nuvarande och framtida – kan byggas ovanpå den.

Drivkrafter

Behov av sektorsövergripande samverkan

Digital samverkan sker alltmer mellan olika sektorer, domäner och aktörer. En gemensam teknisk grund minskar behovet av anpassning och dubblering, och möjliggör att tillit och interoperabilitet kan skalas över gränser.Minskad integrationsbörda och kostnad

Genom att etablera en gemensam federationsinfrastruktur kan nya tillämpningar återanvända befintliga mekanismer för autentisering, attribututbyte och policyverifiering – istället för att bygga egna ad hoc-lösningar för varje projekt.Främjande av innovation och decentralisering

Genom att tillhandahålla en stabil och bred teknisk plattform kan olika verksamheter – offentliga såväl som privata – bygga egna tjänster och lösningar som samtidigt är fullt kompatibla med federationens ramverk.Stöd för livscykelhantering och förändringstryck

Arkitekturen möjliggör att olika delar (tillitsramverk, teknisk federation, tillämpningar) kan vidareutvecklas i olika takt utan att skapa ömsesidiga beroenden som hämmar förändring.

Principer

Tekniken som gemensam grund

Den tekniska federationsinfrastrukturen ska vara så generisk och standardiserad som möjligt, med stöd för moderna protokoll (OIDC, OAuth2, OpenID Federation) som redan används globalt. Det säkerställer brett stöd, verktygsstöd och möjlighet till interoperabilitet.Tillämpningar som separata lager

Federationens teknik ska inte låsa tillämpningarna i specifika verksamhetsområden. Istället ska olika tillämpningar – t.ex. vårdinformationsdelning, skoltjänster, e-förvaltning – kunna bygga egna regler, krav och affärslogik ovanpå samma tekniska grund.Skalbarhet genom distribuerad tillit

Tillitsankare, Anslultningspunkter och Tillitmärkesutfärdare möjliggör en federation där ingen central aktör behöver kontrollera allt. Detta stöder nationell skala utan att skapa flaskhalsar.Återanvändbarhet och interoperabilitet

Arkitekturen ska uppmuntra återanvändning av komponenter – t.ex. legitimeringstjänster eller attributkällor – i flera tillämpningar. Samma intyg ska kunna användas i olika domäner, vilket minskar fragmentering.Modularitet och oberoende delar

De tre huvuddelarna (tillitshantering, teknisk federation, digital samverkan) ska kunna införas, styras och nyttjas oberoende av varandra, vilket möjliggör stegvis införande och anpassning efter behov.

Summering

Arktitekturell indelning av infrastrukturen

Tillitshantering

Tillithantering utgör ramverket för hur man säkerställer att komponenter inom federationen uppfyller säkerhets- och kvalitetskrav, både tekniskt och organisatoriskt. Det är det gemensamma språket som möjliggör återanvändning och ömsesidigt erkännande av tillit mellan olika domäner. Tillitshanteringen utgör grunden för hela federationsinfrastrukturen och besvarar frågan: ”Varför kan vi lita på komponenterna i infrastrukturen?”.

Nyckelbegrepp:

Tillitsobjekt: Strukturerad information som förmedlas inom federationen såsom metadata, intyg och kontext definierar vilken information som är betrodd och varför

Tillitsmärken: Tilldelas komponenter som uppfyller säkerhetskrav på exempelvis autentisering, attributhantering och åtkomstkontroll. Märkena signalerar tillit och kravuppfyllnad

Omfattar fyra kategorier av tillitsskapande krav:

Tekniska

Organisatoriska

Administrativa

Fysiska

Tillitsnivåer: definieras enligt känslighetsklassificering och bygger på MSB:s modell för konfidentialitet och riktighet

Efterlevnadskontroll: Genom mekanismer som självdeklaration eller extern granskning säkerställs att säkerhetskrav fortsatt uppfylls

Federationsinfrastruktur

Den tekniska federationen realiserar ett distribuerat nätverk för tillitsförmedling genom publicering, aggregering och validering av metadata enligt OpenID Federation-specifikationen. Som möjliggör dynamisk anslutning, säker intygshantering, och verifiering av tillitskedjor

Arkitekturens byggstenar

Roller i federationsinfrastrukturen

Ledningsaktör

Den övergripande styrande aktören som äger federationens regelverk och ansvarar för att definiera tillitsnivåer, godkänna operatörer och säkerställa den långsiktiga utvecklingen av infrastrukturen.Operatör (samlande huvudroll)

En aktör som ansvarar för tillitsförmedling, metadatahantering och certifiering inom ett federativt kontext. Rollen kan delas upp i följande underroller:Tillitsankare

Publicerar signerad metadata, etablerar regler för ett federativt kontext och fungerar som rot i trust chains.Anslutningsoperatör

Registrerar, aggregerar och publicerar metadata från anslutna enheter. Möjliggör skalbar federation via delegerad tillit.Tillitsmärkesutfärdare

Utfärdar tillitsmärken (Trust Marks) baserade på definierade krav och publicerar dem så att de kan verifieras i federationen.

Tillitsmärkesägare

Definierar vad ett tillitsmärke innebär, ställer krav på hur det ska utfärdas och säkerställer att det bibehåller sin semantik och tillförlitlighet över tid.Federationsmedlem

En teknisk komponent som använder federationsinfrastrukturen – exempelvis en e-tjänst, legitimeringstjänst eller attributkälla – och konsumerar tillit genom verifierbara intyg och metadata.

Federationsinfrastrukturkomponenter:

Centrala komponenter som skapar, publicerar och förmedlar metadata samt säkerställer att tillit kan verifieras:

Tillitsanklare

Den yttersta tillitsroten i ett federativt kontext. Publicerar signerad metadata och definierar regler och policys för federationen. Möjliggör validering av tillitskedjor uppifrån och nerAnslutningspunkt

En mellanliggande aktör som aggregerar och publicerar signerad metadata från underordnade entiteter. Underlättar skalbarhet och lokal hantering (t.ex. sektorsspecifika federationer)Tillitsmärkesutfärdare

Utfärdar Tillitsmärken som intygar att en komponent uppfyller definierade krav. Märken kopplas till specifika egenskaper (t.ex. säkerhetsnivå, autentiseringsmetod) och stärker policybaserad tillit- Uppslags- och verifieringstjänst

Ansvarar för att hämta, slå upp och verifiera signerad metadata för en entitet.

Resolvern används av e-tjänster, klienter och resursservrar för att dynamiskt bygga och verifiera tillitskedjor

Anslutna federationskomponenter:

Dessa entiteter konsumerar federationens metadata och deltar i samverkan:

Legitimeringstjänst

Utfärdar autentiseringsintyg, identifierar användare, och exponerar endpoint för autentisering och tokenleverans.Auktorisationstjänst

Utfärdar åtkomstintyg (access tokens), tilldelar rättigheter och validerar användares åtkomstnivåer.Attributkälla

Tillhandahåller användarattribut i skyddad form. Exempelvis personnummer, yrkesroll eller organisationstillhörighet.Resursserver

Exponerar skyddade resurser (informationstjänster, datakällor) och validerar tokens.E-tjänst

Initierar åtkomstbegäran, tar emot tokens och konsumerar identitets- och behörighetsinformation.Klient

Startar autentiseringsflödet, begär intyg via auktorisationstjänst, och fungerar ofta som användargränssnitt

Digital samverkan

Detta perspektiv handlar om hur två eller flera parter – t.ex. myndigheter eller organisationer – använder federationsinfrastrukturen för att på ett tillitsfullt sätt utbyta information digitalt.

Digital samverkan sker när två (eller flera) parter utbyter information genom infrastrukturen baserat på etablerad tillit och federationens metadata.

Nyckelbegrepp:

Federationsmedlemmar: Aktörer som t.ex. legitimeringstjänster, e-tjänster eller API:er ansluter som “leaf entities” och följer federationens regelverk

Åtkomstbeslut: Grundas på digitala intyg (tokens, claims, attribut) och säkerställs genom verifiering av trust chains och tillitsmärken.

Anslutningsprocess: En entitet registreras via en anslutningsoperatör och kopplas till federationens tillitsstruktur genom godkänd metadata

Flöde för digital samverkan via federationsinfrastruktur

Initiering av åtkomstbegäran

En part (t.ex. en e-tjänst eller klient) initierar en åtkomstbegäran. Denna begäran specificerar syftet och vilken information som krävs (t.ex. autentisering, attribut, behörighet).Intygsinhämtning från intygstjänst

För att fullgöra åtkomstbegäran kontaktar e-tjänsten en intygstjänst (t.ex. en legitimeringstjänst eller auktorisationstjänst).

Intygstjänsten returnerar ett eller flera intyg (t.ex. autentiseringsintyg eller åtkomstintyg) som är digitalt signerade och innehåller påståenden om användaren.Tillitssäkring via tillitsmärken (LoT-krav)

Beroende på den begärda informationens känslighet måste alla involverade komponenter (t.ex. intygstjänst, attributkälla, e-tjänst) vara tilldelade korrekta tillitsmärken.

Dessa märken (t.ex. Ena LoT-2, LoT-3) verifierar att komponenten uppfyller krav enligt definierad Level of Trust (LoT), baserat på t.ex. informationsklassningVerifiering via federationen

Intygen och metadata verifieras genom federationens tekniska infrastruktur:Metadatauppslag via t.ex. Resolver-tjänst

Verifiering av trust chains via Trust Anchors och Intermediate Entities

Kontroll att signaturer och nycklar stämmer, samt att tillitsmärken är aktuella och giltiga

Åtkomstbeslut och informationsutbyte

När alla krav är verifierade fattar e-tjänsten ett åtkomstbeslut. Informationen kan därefter säkert utbytas enligt regelverket.