Detta dokument är ett pågående arbetsmaterial. Innehållet är under utveckling och ska ses som samverkansmaterial, inte som ett beslutat eller fastställt dokument. Formuleringar, beskrivningar och förslag kan komma att ändras under arbetets gång

1. Inledning

Detta dokument ger en översikt över lösningen för Samordnad identitet och behörighet . Infrastrukturen utgår från en gemensam och återanvändbar arkitektur som syftar till att möjliggöra tillitsfull digital samverkan mellan organisationer inom offentlig sektor samt mellan offentliga och privata aktörer, när reglering eller författning medger digitalt informationsutbyte.

Målet med Samordnad identitet och behörighet är att tillåta en snabbare och mer kostnadseffektiv digitalisering av svenska samhället. Infrastrukturen syftar till att möjliggöra för såväl privata som offentliga aktörer att erbjuda bättre tjänster till kunder och invånare och därigenom förbättra Sveriges konkurrenskraft på systemnivå. Konkret underlättar Samordnad identitet och behörighet verksamhetsutveckling genom digitalisering genom att möjliggöra säker, tillitsfull och kostnadseffektiv digital samverkan över organisationsgränser.

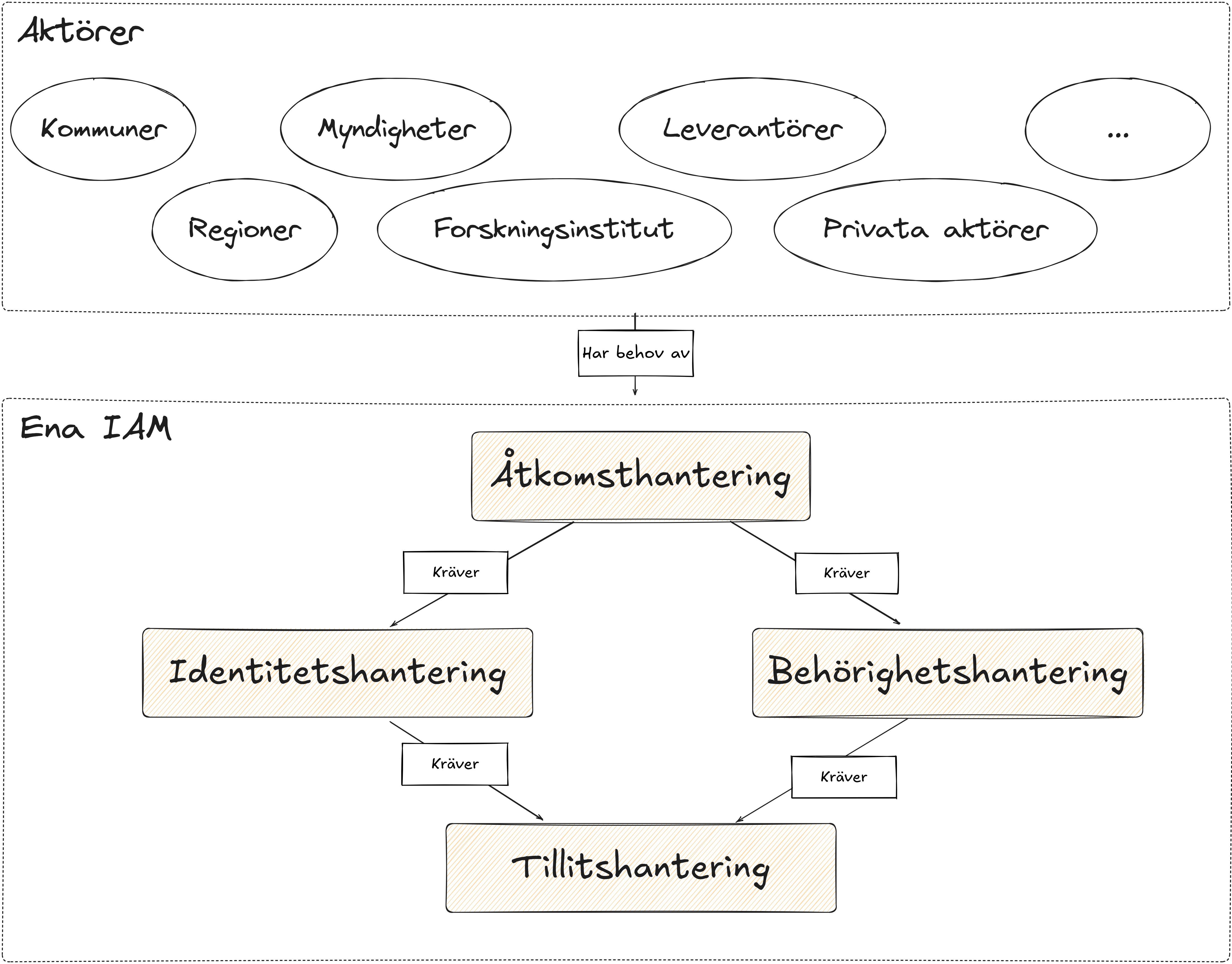

Samordnad identitet och behörighet behöver omfatta följande områden:

- Hantering av tillit till organisationer, system och användare

- Hantering av digitala identiteter för alla typer av användare - invånare, medarbetare och system

- Förmedling av behörighetsstyrande information - för invånare, medarbetare och system

- Standardisering av digital legitimering och åtkomstbeslut - för fysiska användare och system

Redan idag finns arkitektur för hantering av invånares e-legitimationer och medarbetares e-tjänstelegitimationer. Det som saknas är framförallt ett övergripande stöd för hantering av systemanvändare identiteter, samt tillitsgrundande information för organisationer och medarbetare.

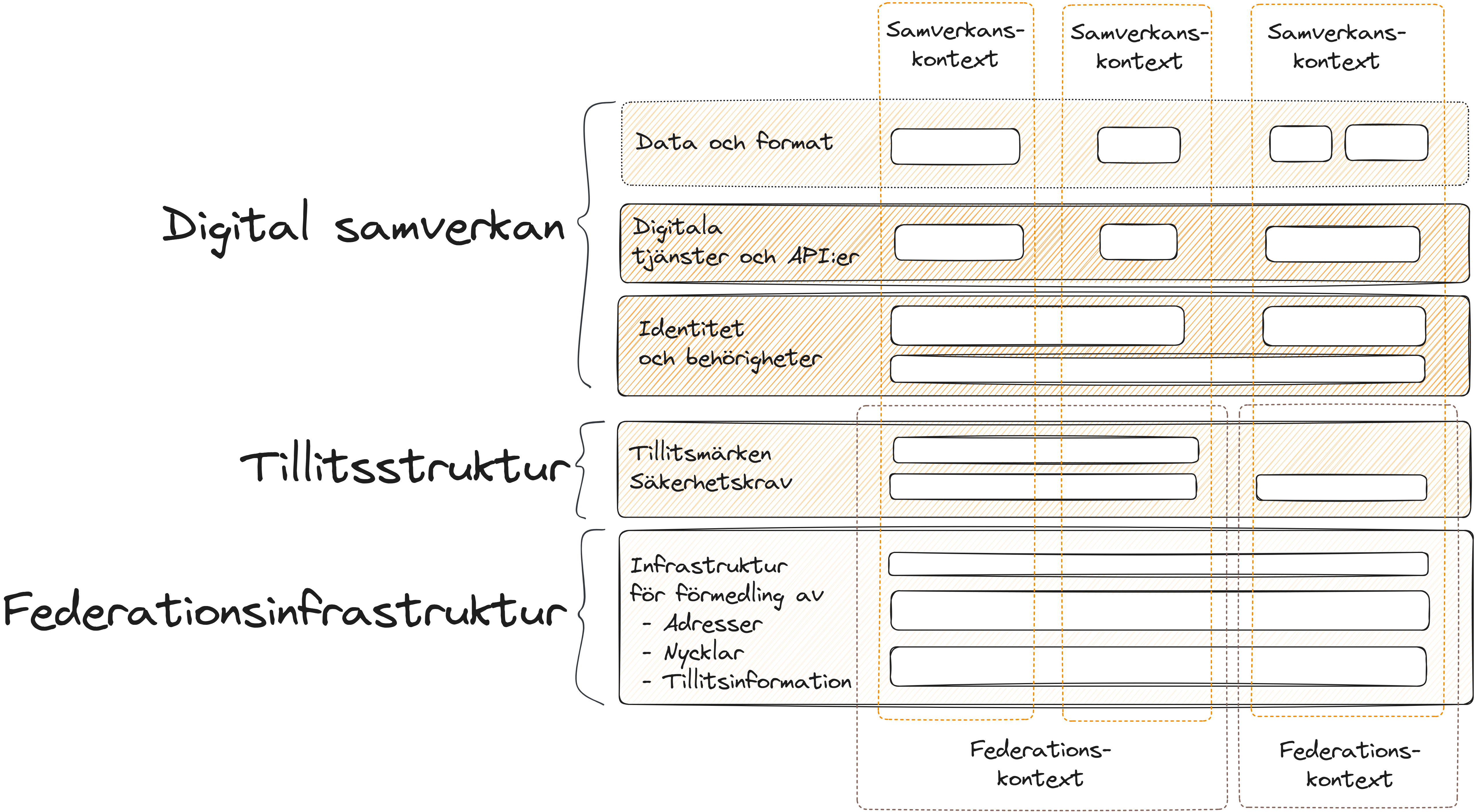

Den föreslagna arkitekturen bygger på en medveten uppdelning i separata men samverkande delar: tillitshantering, federationsinfrastruktur och digital samverkan. Denna uppdelning är grundad i behovet av modularitet, skalbarhet och återanvändbarhet, där varje del har ett tydligt ansvar och kan utvecklas, styras och utnyttjas oberoende av de andra. Det definieras även en fjärde del, stödprocesser, som skapar förutsättningar för att övriga delar ska kunna användas som en sammanhängande helhet.

Syftet med uppdelningen är att möjliggöra:

-

Självständig användning: Varje del ska kunna användas var för sig, när inte alla delar av infrastrukturen behövs för att lösa ett verksamhetsbehov. Exempelvis kan den tekniska federationsfrastrukturen användas utan en centralt definierad tillitmodell, tillitshanteringen kan användas för en bilateral samverkan, och specifikationer kan med fördel även användas av parter som inte är anslutna till federationsinfrastrukturen.

-

Flexibel samverkan: Arkitekturen stödjer olika samverkansformer – såväl punkt-till-punkt-integrationer som sektorsövergripande samverkan med tusentals inblandade – utan att tvinga in parterna i en viss teknisk lösning eller tillitsmodell.

-

Oberoende livscykelhantering: Varje del kan utvecklas i sin egen takt. Tekniska förändringar i federationens metadatahantering behöver inte påverka hur tillitsmärken definieras, och vice versa.

-

Tydlig ansvarsfördelning: Rollerna och komponenterna i infrastrukturen kan organiseras så att olika aktörer ansvarar för olika delar, vilket gör det lättare att hantera delegering, skalbarhet, förändring och säkerhet.

Den infrastruktur som kommer realiseras baserat på arkitekturen tas fram av många olika parter, men allas realiseringar bygger på en gemensamt överenskommen arkitektur – med delade principer för etablering av tillit, samverkansmönster samt val och profilering av standarder. Det beskrivs också av arkitekturen vilka komponenter och stödtjänster som behöver utvecklas, både centralt och av varje deltagande aktör.

1.1. Målbild, drivkrafter och principer

Arkitekturen för Samordnad identitet och behörighe bygger på övertygelsen att en bred, generisk och standardiserad teknisk grund är nödvändig för att möjliggöra varierad och långsiktigt hållbar digital samverkan. Det innebär att tekniken inte utformas för enskilda scenarier, utan istället för att vara återanvändbar, skalbar och flexibel, så att många olika tillämpningar – både nuvarande och framtida – kan realiseras med stöd av den. I nedanstående bild ges en översiktlig bild hur arkitekturen är indelad samt hur den kan nyttjas inom olika federations- och samverkanskontext. Begreppet "samverkanskontext" avser en avgränsning inom vilka en grupp aktörer samverkar kring att lösa gemensamt identifierade verksamhetsbehov med behov av samverkan via digitala tjänster. Begreppet "federationskontext" avser möjligheten att introducera nya tillitsankare i federationsinfrastrukturen när man har behov av kompletterande styrning, alternativa tillitsmodeller eller särskilda policykrav som inte går att realisera inom redan existerande federationskontexter.

1.1.1. Drivkrafter

- Bra användarupplevelse

En absolut förutsättning för att en arkitektur för identitets- och behörighetshantering ska nå de effektmål som eftersträvas, måste användarupplevelsen vid inloggningar beaktas i relation till etablerade standarder för tillgänglighet, användbarhet och kognition.

- Ökad kostnadseffektivitet

Kostnadseffektivitet genom användning av etablerade standarder samt återanvändning av tidigare gjorda investeringar. Infrastrukturen och dess komponenter bygger i stor utsträckning på väl etablerade standarder, som OAuth2, vilket möjliggör användande av standardprodukter. Infrastrukturen är även anpassad för att kunna knytas till befintliga lösningar för exempelvis autentisering av användare, för att minimera behov av förändring då befintliga it-lösningar ansluta till infrastrukturen. Att kunna minska dagens manuella administration av medarbetare i digitala tjänster hos andra huvudmän och istället på ett tillitsfullt och standardiserat sätt kunna dela behörighetsgrundande information som underlag för åtkomst har stor potential ökad säkerhet och minskade administrativa kostnader.

-

Behov av gränsöverskridande samverkan

Digital samverkan sker alltmer mellan olika sektorer, domäner och aktörer. En gemensam teknisk grund minskar behovet av kostsamma specialanpassningar för dessa situationer samt möjliggör att tillit och interoperabilitet kan skalas över gränser.

-

Minskad integrationsbörda

Genom att etablera en gemensam federationsinfrastruktur kan nya tillämpningar återanvända befintliga mekanismer för autentisering, åtkomsthantering och etablering av tillit – istället för att varje organisation eller samverkansinitiativ behöver utveckla egna lösningar.

-

Främjande av innovation och decentralisering

Genom att tillhandahålla en stabil och bred teknisk plattform kan olika verksamheter – offentliga såväl som privata – bygga egna tjänster och lösningar som samtidigt är fullt kompatibla med federationens ramverk.

-

Stöd för behovsdriven förändring över tid

Arkitekturen möjliggör att olika delar (tillitshantering, teknisk federation, tillämpningar) kan vidareutvecklas i olika takt utan att skapa ömsesidiga beroenden som hämmar förändring.

- Stöd för utveckling i ett heterogent landskap

Arkitekturen är utformad för att fungera i en miljö där olika organisationer befinner sig på olika nivåer av mognad, har olika tekniska förutsättningar och arbetar med varierande processer och system. Tjänster och digitala förmågor utvecklas i den takt och omfattning som organisationers resurser och prioriteringar tillåter. Detta främjar både flexibilitet och långsiktig samverkan, utan att de mest avancerade aktörerna behöver bromsa sin utveckling eller de mindre erfarna riskerar att hamna utanför.

1.1.2. Följsamhet gentemot interoperabilitetsprinciper

Svenskt ramverk för digital samverkan (Digg) är en svensk anpassning av European Interoperability Framework (EIF). Det utgör ett nationellt ramverk för hur offentlig sektor ska utveckla och förvalta digitala lösningar på ett öppet, säkert, användarcentrerat och interoperabelt sätt.

Förordning om ett interoperabelt Europa innehåller krav på utvärdering av interoperabilitet för att följa upp effekter av digitaliseringslösningar av betydelse för interoperabilitet inom EU. Förordningen pekar på att utvärderingen ska göras i relation till EIF. Exakt utformning av struktur och processer för denna interoperabilitetsutvärdering finns ej stipulerad i dagsläget, men nedan belyses arbetet gentemot ramverkets grundprinciper och de ställningstaganden som gjorts inom Samordnad identitet och behörighet.

- Samverka som förstahandsval

- Fördela ansvar mellan flera aktörer genom gemensamma regler och ömsesidigt erkännande. Bygg anslutningar som gör det möjligt för fler att delta utan att skapa centrala flaskhalsar.

- Fördela ansvar mellan flera aktörer genom gemensamma regler och ömsesidigt erkännande. Bygg anslutningar som gör det möjligt för fler att delta utan att skapa centrala flaskhalsar.

- Arbeta aktivt med juridiken

- En nationell federationsinfrastruktur måste ha utrymme för privata aktörer att bidra till svensk offentlig förvaltnings digitala ekosystem, såväl som utförare av offentligt finansierad verksamhet, leverantörer av tekniska komponenter, eller agenter för andra sådana offentliga eller privata aktörer.

- Då dagens federationsinfrastruktur tvingar fram bedrägliga beteenden hos invånare i och med att digitala lösningar i regel ej är utformade för att vara tillgängligt för alla invånare, bör man i design av en nytt federationsinfrastruktur lyfta behov av utökat legalt stöd för att interagera via digitala tjänster med stöd av andra utan att begå avtals- och lagbrott. Tillse redan nu att en framtida förenklad hantering av ombud via fullmakt eller företrädarroll inte försvåras.

- Öppna upp

- Bygg komponenter med öppna, standardiserade tekniska lösningar. Säkerställ att lösningar följer moderna internationella protokoll och nationella profileringar för att möjliggöra interoperabilitet och leverantörsoberoende.

- Bygg komponenter med öppna, standardiserade tekniska lösningar. Säkerställ att lösningar följer moderna internationella protokoll och nationella profileringar för att möjliggöra interoperabilitet och leverantörsoberoende.

- Skapa transparens till den interna hanteringen

- Återanvänd från andra

- Bygg federationsinfrastrukturen på brett förankrade standarder och best practices.

- Delta i och påverka standardiseringsarbeten hellre än att profilera befintliga standarder.

- Profilera hellre befintliga standarder än att hitta på egna.

- Anslut till och återanvänd befintliga komponenter, definitioner och processer i flera tillämpningar och domäner.

- Undvik att skapa parallella lösningar där fungerande alternativ redan finns.

- Se till att information och data kan överföras

- Bygg vidare på existerande kodverk för behörighetsstyrande attribut och försök förankra attributmappningar mellan existerande och nya kodverk. Över tid kan man främja linjering gentemot en standard, men genom att respektera gjorda investeringar främjas en ökad digitaliseringstakt och dessutom ett ansvarsfullt nyttjande av skattemedel.

- Bygg vidare på existerande kodverk för behörighetsstyrande attribut och försök förankra attributmappningar mellan existerande och nya kodverk. Över tid kan man främja linjering gentemot en standard, men genom att respektera gjorda investeringar främjas en ökad digitaliseringstakt och dessutom ett ansvarsfullt nyttjande av skattemedel.

- Sätt användaren i centrum

- Användare (invånare och medarbetare) bör ges stöd i att så effektivt som möjligt utföra förfaranden gentemot offentliga aktörer. Inom IAM-området innebär detta att man i största möjliga mån ska nyttja single-sign-on och tillitsstrukturer för att automatisera åtkomsbeslut utan att behöva belasta användare med multipla legitimeringar eller införskaffanden av "onödiga" samtycken.

- Användare (invånare och medarbetare) bör ges stöd i att så effektivt som möjligt utföra förfaranden gentemot offentliga aktörer. Inom IAM-området innebär detta att man i största möjliga mån ska nyttja single-sign-on och tillitsstrukturer för att automatisera åtkomsbeslut utan att behöva belasta användare med multipla legitimeringar eller införskaffanden av "onödiga" samtycken.

- Gör digitala tjänster tillgängliga och inkluderande

- Bygg infrastrukturen modulärt så att olika verksamheter kan ansluta och använda den för att så effektivt som möjligt kunna möta de behov som identifierats.

- Säkerställ att lösningarna följer gällande tillgänglighetskrav och fungerar för alla målgrupper.

- Sök att i designbeslut på alla nivåer beakta problematiken med digitalt utanförskap genom att skapa förutsättningar för tillämpningars tillgänglighetsanpassning.

- Att legitimera sig digitalt måste vara möjligt för alla invånare oavsett deras fysiska och kognitiva förmåga. Utgå ifrån Lag (2018:1937) om tillgänglighet till digital offentlig service och komplettera design utifrån Kognitiv tillgänglighet – Del 1: Allmänna riktlinjer (ISO 21801-1:2020, IDT). Detta kräver tillgänglighetsanpassade förfaranden, samt möjlighet för ombudsförfaranden för de som behöver de som behöver stöd. Manuella förfaranden är ingen långsiktig lösning då dessa, och om det är enda anpassningen, cementeras det digitala utanförskapet.

- Gör det säkert

- Säkerställ adekvat teknisk säkerhet i federationsinfrastrukturen.

- Säkerställ adekvat tillgänglighet avseende robusthet i systemets ingående komponenter.

- Säkerställ adekvat tillgänglighet avseende användarinteraktioner.

- Etablera säkerhetsmekanismer på adekvat nivå för att skydda respektive komponent och den information som behandlas.

- Hitta rätt balans för den personliga integriteten

- En majoritet av invånare prioriterar förenklade förfaranden gentemot offentliga aktörer och deras processer framför att själva tvingas ansvara för informationsförsörjning via ofta svårförståeliga formulär i digitala tjänster.

- När det finns möjlighet att utbyta information mellan aktörer ska detta göras.

- Om invånare förväntas inhämta information från en aktör och överföra den till en annan aktör bör invånare kunna ge en digital tjänst behörighet att agera i invånarens namn och inhämta den information som behövs.

- Använd ett språk som användarna förstår

- Gör administrationen enkel

- Skapa en federationsinfrastruktur med huvudsakligen en anslutningsprocess per anslutande part.

- Låt anslutningar till specifika verksamhetstillämpningar bygga vidare på tidigare anslutning till federationsinfrastrukturen och verksamhetstillämpningar för att därmed minimera den administrativa bördan.

- Ha helhetssyn på informationshantering

- Utveckla verksamhetsspecifika regelverk och lösningar frikopplat från tekniken så att infrastrukturen kan stödja flera olika verksamhetsområden och tillämpningar.

1.2. Syfte med dokumentet

Dokumentet syftar till att ge läsaren en övergripande förståelse för Samordnad identitet och behörighet, oavsett om man representerar en myndighet, kommun, region, privat aktör, leverantör, eller integratör. Det riktar sig till de som är intresserade av en introduktion till hur lösningen för samordnad identitet och behörighet är tänkt att byggas upp och användas. Fördjupade beskrivningar, modeller och specifikationer finns i kompletterande underdokument och hänvisas till där det är relevant.

Dokumentet är även tänkt att fungera som underlag för diskussioner inom svensk offentlig förvaltning och leda till samsyn kring hur framtida interoperabla digitala tjänster kan och bör utformas.

2. Arkitekturell indelning

I detta avsnitt ges en introduktion till de olika delarna av Samordnad identitet och behörighet, samt länkar till respektive dels sida med mer detaljerad information.

2.1. Tillitshantering

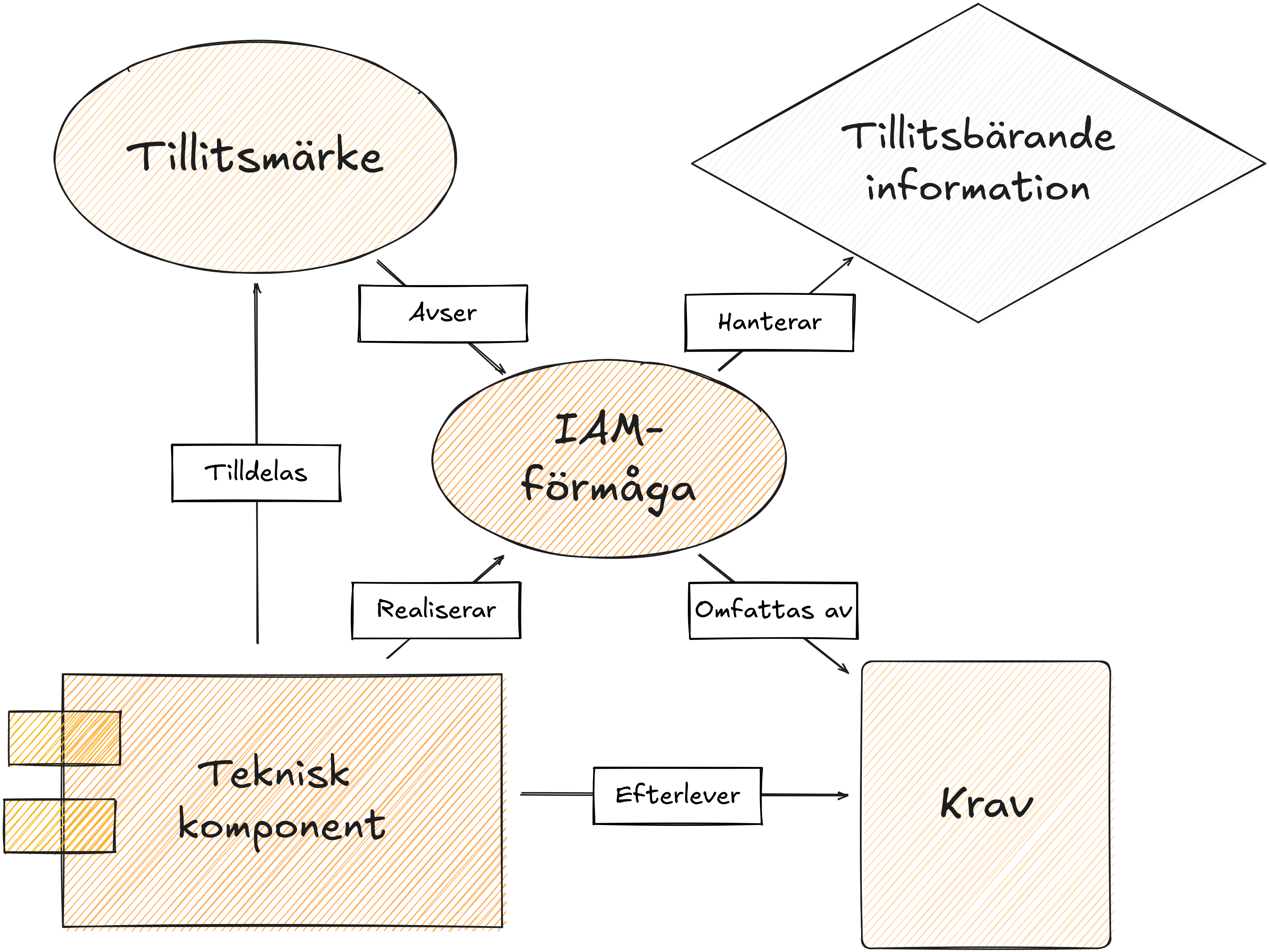

Tillitshantering utgör ett ramverk för hur man säkerställer att komponenter inom federationen uppfyller säkerhets- och kvalitetskrav avseende teknik, organisation och styrning. En gemensam tillitshantering som kan användas för att etablera den tillit som krävs för att två parter ska vara vara trygga med att samverka digitalt oberoende av deras primära verksamhetsområde utgör grunden för att kunna etablera samverkan och besvarar frågan: ”Varför kan vi lita på komponenterna och aktörerna i infrastrukturen?”.

Tillitsmodellen säkerställer att tekniska komponenter som hanterar identitets- och behörighetsinformation uppfyller gemensamma krav för att skapa förtroende vid digital samverkan. Modellen bygger på tillitsmärken som tilldelas komponenter utifrån vilka förmågor de realiserar och vilken nivå av säkerhet de uppfyller.

- IAM-förmåga: Det är dessa förmågor som hanterar och skapar tillitsfull information. Realiseras av tekniska komponenter som tillhandahåller funktioner för identitet och behörighet, exempelvis autentisering, attributhantering och åtkomstkontroll.

-

Tillitsbärande information: Strukturerad information som förmedlas inom federationen såsom tex metadata, intyg.

- Tillitsmärken: Tilldelas komponenter som uppfyller säkerhetskrav på exempelvis autentisering, attributhantering och åtkomstkontroll. Märkena indikerar att de tillitsskapande kraven är uppfyllda.

- Krav: definierar tillitsskapande förmågor i en organisation, verksamhet, eller för en teknisk komponent. Kraven kan vara organisatoriska, personrelaterade, fysiska, eller tekniska.

-

Efterlevnadskontroll: Genom mekanismer som självdeklaration eller extern granskning säkerställs att säkerhetskrav fortsatt uppfylls

En mer detaljerad beskrivning av tillitsmodellen, IAM-förmågor och hur tillitsmärken används finns i dokumentet: Tillitshantering

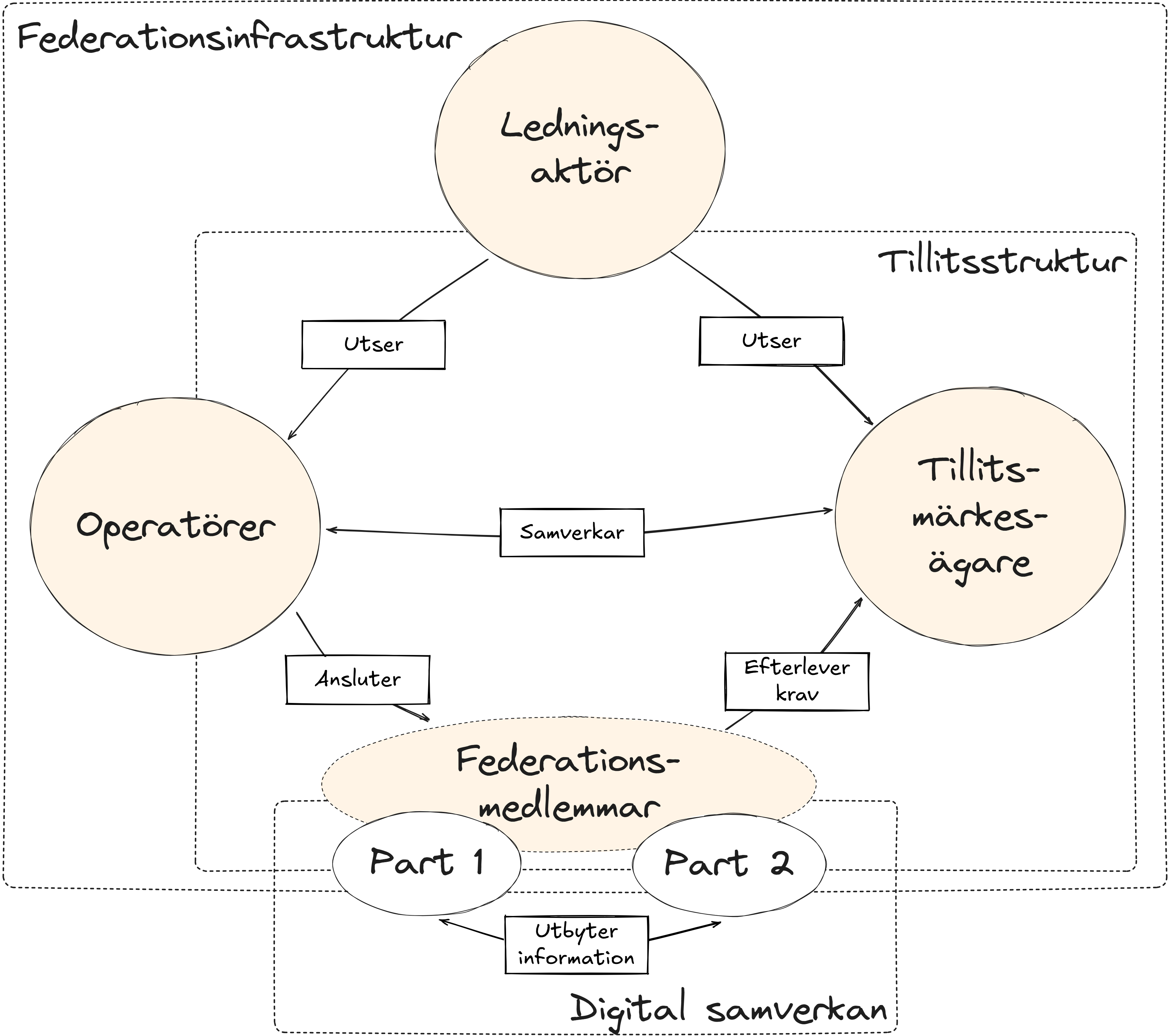

2.2. Federationsinfrastruktur

Federationsinfrastrukturen realiserar ett distribuerat nätverk för förmedling av tillitsinformation genom publicering, aggregering och validering av metadata. Detta möjliggör dynamisk anslutning, säker intygshantering, och verifiering av tillitskedjor.

En tillitskedja är en verifierbar kedja av signerad metadata som visar att en komponent (och den aktör som är ansvarig för den) är betrodd. Varje länk i kedjan intygar föregående parts tillförlitlighet om kedjan kan spåras hela vägen till federationens gemensamma rot. För att hela kedjan ska vara betrodd krävs att den kan verifieras hela vägen till federationens gemensamma rot.

Kedjan etableras och verifieras dynamiskt vid användning, vilket innebär att en part som tar emot ett digitalt intyg eller en åtkomstbegäran kan validera att intyget kommer från en godkänd och betrodd källa, utan att behöva känna till alla aktörer i förväg. Detta skapar förutsättningar för decentraliserad federation, där tillit kan skalas ut över sektorer och domäner utan central hantering av alla relationer.

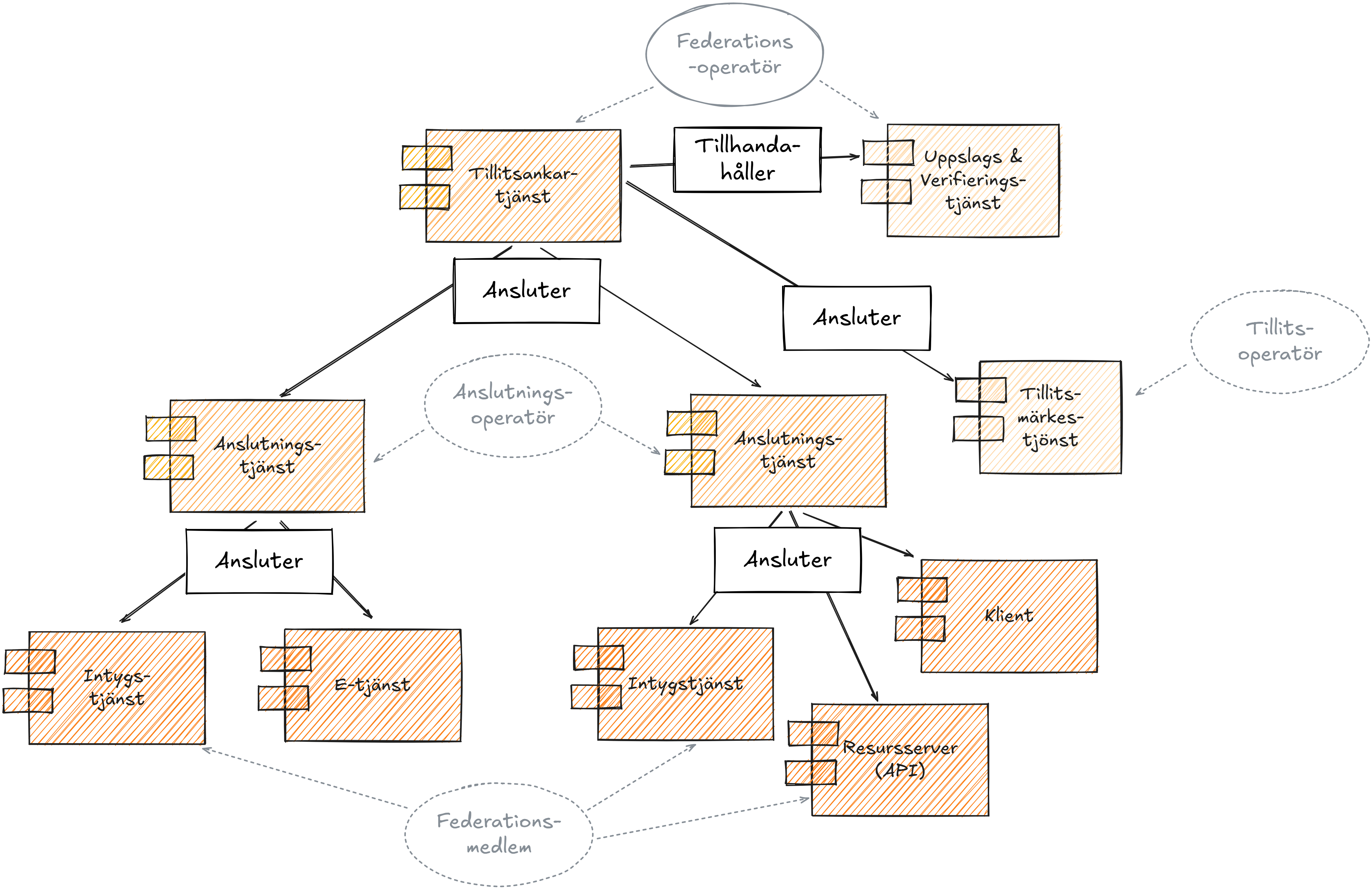

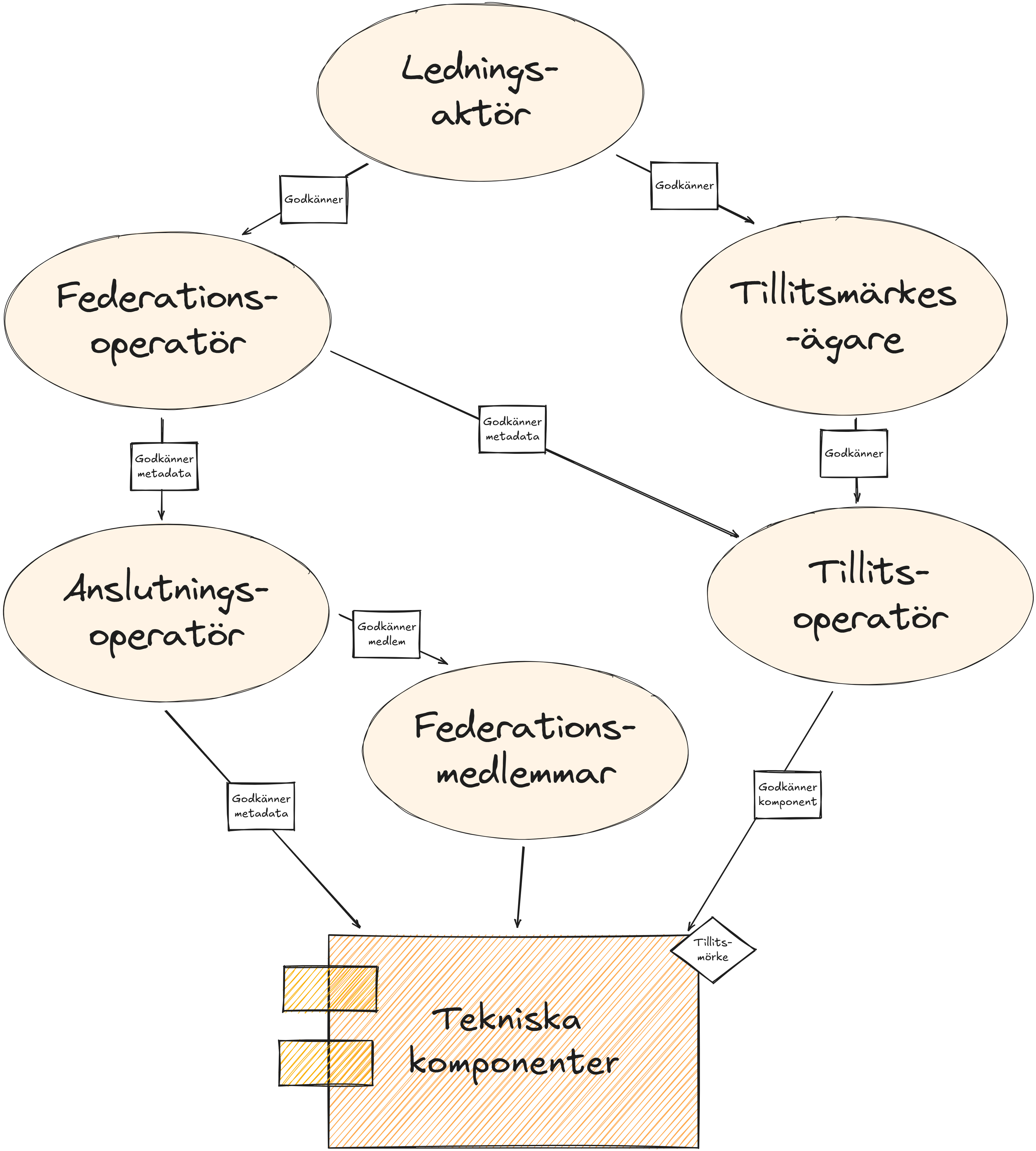

2.2.1. Roller

Federationsinfrastrukturen bygger på en uppsättning roller som tillsammans möjliggör tillit, interoperabilitet och digital samverkan. Genom samspel mellan ledningsaktör, tillitsmärkesägare, operatörer och federationsmedlemmar skapas en struktur där ansvar och tillit fördelas och verifieras.

Ansvarsfördelningen delas mellan olika roller, och modellen möjliggör att flera aktörer kan agera inom respektive roll, där olika operatörer tillhandahåller olika typer av federationsinfrastrukturkomponenter.

2.2.2. Tekniska komponenter

Federationsinfrastrukturen bygger på ett samspel mellan distribuerade komponenter som tillsammans realiserar ett tekniskt nätverk för att förmedla tillitsinformation. Dessa komponenter aggregerar, publicerar och förmedlar metadata i syfte att möjliggöra säker, skalbar och dynamisk samverkan mellan parter.

En detaljerad beskrivning av federationens arkitektur, komponenter, roller och hur metadata publiceras och verifieras finns i dokumentet Federationsinfrastruktur

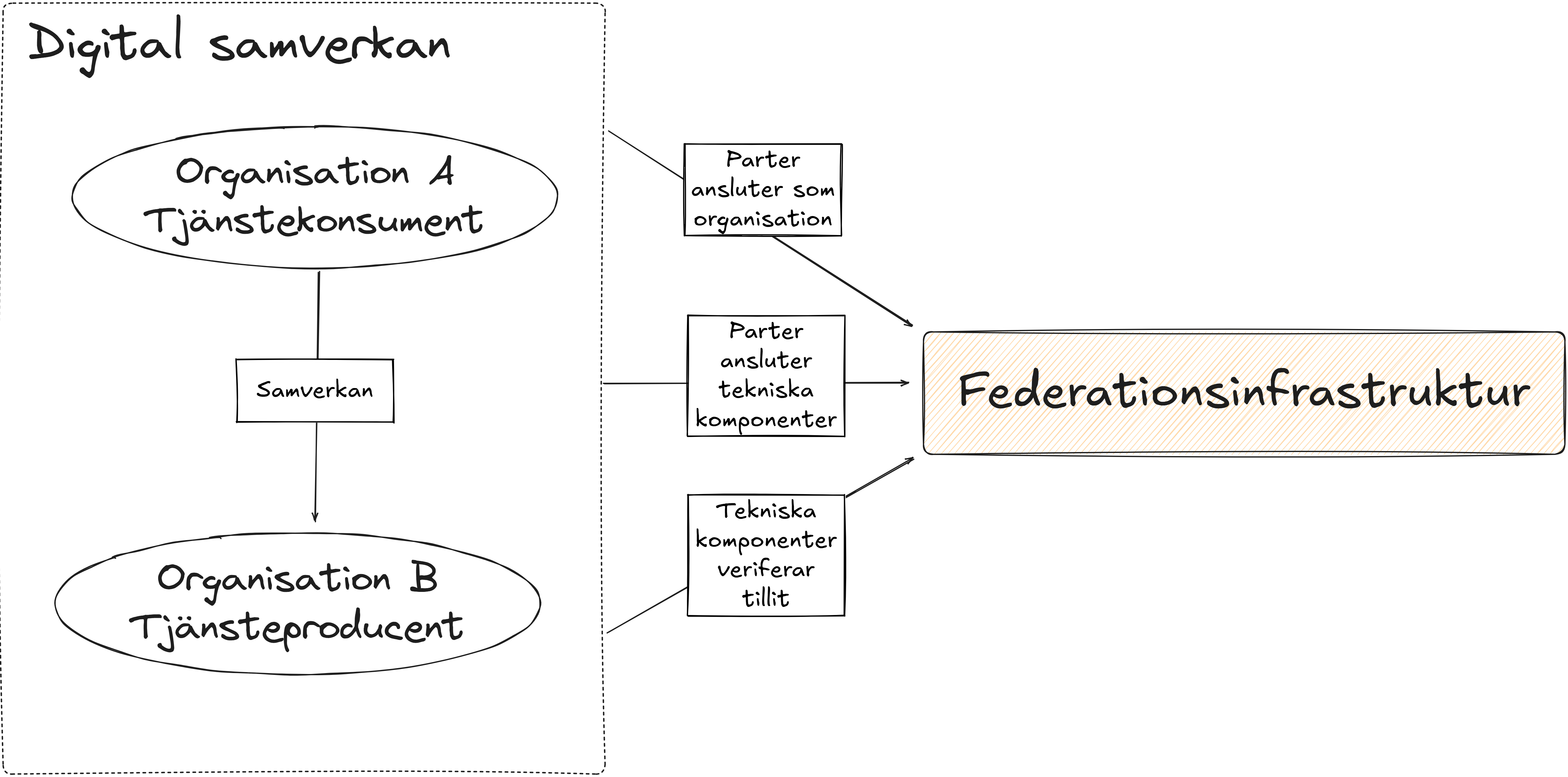

2.3. Digital samverkan

Digital samverkan är benämningen av den samverkan som etableras mellan två eller flera parter i syfte att lösa ut ett specifikt verksamhetsbehov (även benämnt samverkanskontext).

Digital samverkan inom ett visst samverkanskontext styrs och regleras ej inom lösningen för samordnad identitet och behörighet utan av de samverkande parterna själva eller via en av dem utpekad samverkansoperatör.

Reglering och styrning sker genom kommersiella avtal eller överenskommelser. Samverkan kräver att parterna är följsamma mot de krav och specifikationer som definieras av interoperabilitetsspecifikationen för samverkanskontexten.

För att underlätta etablering av ett samverkanskontext kan man nyttja arkitekturen och infrastrukturen på följande sätt:

- Etablera tillit till tekniska komponenter via tillitsmärken definierade inom tillitshanteringen.

- Dela metadata och tillitsinformation via federationsinfrastrukturen genom att ansluta samverkande tekniska komponenter dit.

- Underlätta parters tekniska realisering av IAM-förmågor genom att använda de profileringar av standarder som ingår i Samordnad identitet och behörighet.

- Förenkla parters anslutning till samverkanskontexten genom att använda etablerade attributprofiler med attributdefinitioner enligt Samordnad identitet och behörighet som grund för behörighetsbeslut.

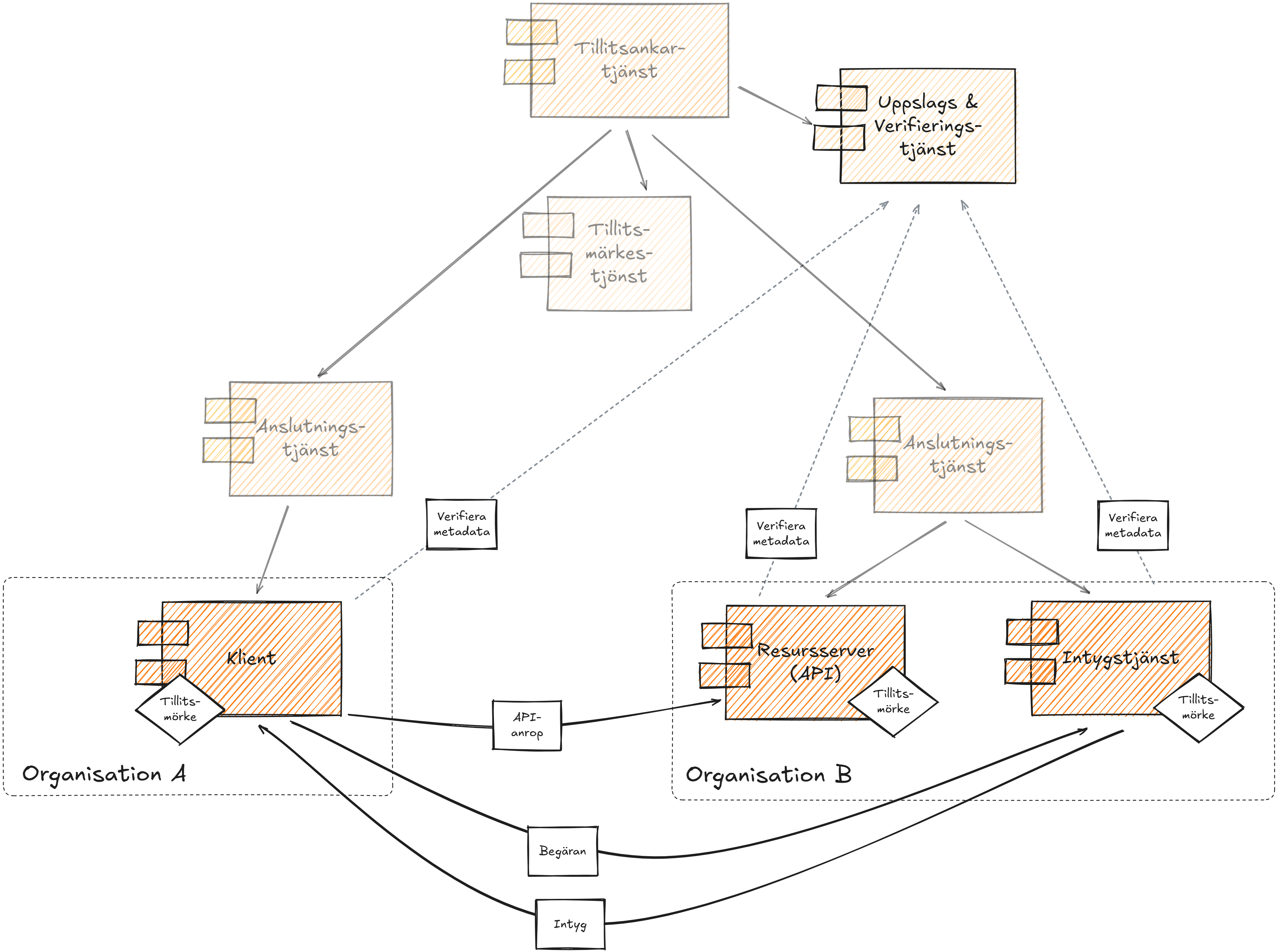

När parter etablerar samverkan via en digital tjänst finns det ett antal olika mönster. Det övergripande mönstret beskrivs logiskt i nedanstående bild.

Digital samverkan som nyttjar Samordnad identitet och behörighet fullt ut byggs genom att aktörer ansluter sina komponenter (såsom e-tjänster, API:er, identitetsintygstjänster eller åtkomstintygstjänster) till infrastrukturen, och därefter genomför informationsutbyte inom ramen för federationens regelverk. Varje åtkomstbegäran vilar på verifierbar metadata, och säker hantering av digitala intyg. Federationsinfrastrukturen ger stöd i den digitala samverkan för att säkerställa identitet, behörighet och tillit.

Nedan beskrivs det typiska flödet – från verifiering av metadata till åtkomstbeslut och till sist ett säkert och tillitsfullt informationsutbyte.

-

Åtkomstbegäran

En begäran om att få tillgång till viss digital information eller funktionalitet. Den initieras av en part (t.ex. en klient eller e-tjänst) och inkluderar information om syftet med åtkomsten och vilket underlag som krävs (t.ex. identitet, behörighetstyrande information, kontext). -

Verifiering genom federationens tekniska infrastruktur

Federationsinfrastrukturen möjliggör att tillitsinformation så som metadata och intyg kan verifieras av respektive part. Verifieringen sker med hjälp av en uppslags- och verifieringstjänst i infrastrukturen, -

Åtkomstbeslut och åtkomstintyg

När metadata och behörighetsgrundande information verifierats fattas ett åtkomstbeslut. Beslutet returneras i form av ett ett åtkomstintyg från en åtkomstintygstjänst. Detta intyg innehåller digitalt signerade påståenden om användare och anropande system. -

Informationsutbyte

Om åtkomst beviljas kan utbyte av information ske.

En fördjupad beskrivning av hur digital samverkan går till, inklusive tekniska flöden, finns i dokumentet Digital samverkan

3. Stödprocesser

Stödprocesser utgör den del som binder samman områdena tillitshantering, federationsinfrastruktur och digital samverkan till en fungerande helhet. Denna del är tvärgående och syftar till att skapa konsekvens, samordning och rättssäkerhet vid användning och införande av federationsinfrastrukturen.

Stödprocesserna omfattar exempelvis:

-

Granskning och tilldelning av tillitsmärken, inklusive självdeklarationer, revisioner och kontrollmekanismer.

-

Anslutning av aktörer, där tekniska och organisatoriska krav verifieras och dokumenteras innan aktörer inkluderas i federationen.

-

Avtalshantering, med huvudavtal och bilagor som reglerar roller, ansvar, teknisk integration och informationssäkerhet.

-

Incident- och förändringshantering, som möjliggör strukturerad hantering av avvikelser, säkerhetsincidenter och livscykelförändringar.

Dessa processer tillämpas genom definierade regelverk i respektive delsystem, men fungerar i sig som möjliggörare för att hela arkitekturen ska kunna användas samordnat, spårbart och skalbart.

En närmare beskrivning av stödprocesser såsom anslutning, kravgranskning, avtalsstruktur och incidenthantering finns i dokumentet Anslutningsprocesser under arbete

1 Comment

Aras Kazemi

Jun 18, 2025Mycket bra.

Principer, tekniken som gemensam grund.

Kanske ska vi säga?

Den tekniska federationsinfrastrukturen ska vara generisk, standardiserad och möjliggöra interoperabilitet och valfrihet genom stöd för moderna, globala protokoll – vilket öppnar för att organisationer kan välja mellan olika leverantörer och ett brett utbud av IAM-teknik och lösningar.

Då får vi med idén om en infrastrukturen djupt ner som utgör grunden för IAM-lösningar som möjliggör säker och effektiv samverkan mellan organisationer.

Återanvändbarhet kan även handla om kompetens, rutiner och processer också.

Om tillitsstrukturen då kanske istället för "både tekniskt och organisatoriskt.", skriva "avseende teknik, organisation och styrning."

En tillitskedja är en verifierbar kedja av signerade metadata som kopplar en federationsmedlem med en annan – exempelvis en klient och intygstjänst via ett gemensamt Tillitsankare. Varje länk i kedjan utgörs av en signerande part (t.ex. en Anslutningpunkt eller Tilitsmärkesutfärdare) som står i relation till nästa, som kan stegras ända upp till federationens rot - ett Tillitsankare.

Jag saknar två viktiga rollen för operatören

- ena är att verifiera organisationer och administrera deras företrädare som får hantera ärenden och kontakter relaterad till organisationens användning av federationen, t ex ansöka om att tillgängliggöra/publicera metadata.

- den andra handlar om incidenthantering där operatör ska både kunna avlägsna tjänster och verka förebyggande för att motverka incidenter och oönskade fenomen

Federationsmedlem är en organisation.

En medlem kan ha en eller flera tekniska komponenter i federationen. Dessa kan vara av olika typer. Förslagsvis kallar vi dem för "digitala tjänster". Men egentligen så bör vi hålla oss till organisation eftersom alla andra är aktörer (ledningsaktör, operatör, tillitsmärkesägare, osv)

Tillitsmärkesutfärdare bör endast ligga under Federationsinfrastrukturkomponenter.

Om vi vill ha en roll/aktör bör den vara något i stil med Ombud för utfärdande av tillitsmärken.

Legitimeringstjänst utfärdar identitetsintyg.

Jag anser dock – när vi pratar komponenter – skriver Identifieringstjänst, som kan vara

1) Legitimeringstjänst, dvs kopplad till e-legitimation och ställa ut intyg i enlighet med tillitsramverk för Svensk e-legitimation

2) det vi brukar kalla användarorganisation som ställer ut åtkomstintyg i SAML-världen. Kör vi OAuth/OIDC är OP/AS förmodligen samma.

Visst är api också en resursserver?

Nyckelbegrepp

Federationsmedlem är inte en entitet utan en organisation. Det är medlem som ingår avtal...

Jag gillar neutrala begrepp, som intyg och attribut. Ännu större anledning att ta bort Legitimeringstjänst.

Kanske ska det framgå att tillitsmärken är stämplade (signerade) token som utfärdaren ger till medlemsorganisationen som inkluderar den i metadata för sin tjänst (entitet)?

Måste alla tjänster ha ena tillitsmärken? Är det inte förlitande part som avgör? Om svaret är alla, inbegriper det även Anslutningspunkt, Tillitsmärkesutfärdare och Tillitsankare?